乔治亚理工与普渡大学研究团队公布TEE.fail研究,证实以低成本DDR5内存总线拦截即可破坏现代可信执行环境(Trusted Execution Environment,TEE)保护。团队在实验中,从Intel TDX与AMD SEV-SNP系统提取关键密钥与证明资讯,进而伪造可通过官方验证的证明报告(Quote),冲击云计算机密运算的信任基础。研究同时指出,Nvidia机密运算的信任链受CPU端TEE影响,存在被间接绕过的风险。

TEE.fail研究重点在于DDR5总线拦截设备,能被动观察DRAM读写流量。虽然CVM(Confidential Virtual Machine)内存内容经加密,但Intel与AMD的实例采用与实体地址相关的决定性加密,导致相同明文在相同实体地址会产生相同密文(Ciphertext),攻击者不需解密即可比对特征,锁定加密运算的关键步骤。

团队以此从Intel系统的配置认证安全区(Provisioning Certification Enclave)取得PCK(Provisioning Certification Key)ECDSA密钥,生成的TDX证明报告能通过Intel DCAP Quote Verification Library的最高信任等级UpToDate验证。而AMD方面,研究人员在激活密文隐藏的SEV-SNP环境中,示范从受保护的虚拟机中OpenSSL的椭圆曲线数字签名算法(ECDSA)流程截取应用层私钥,显示常见时间旁信道防护与密文隐藏仍无法抵挡总线观测。

TEE.fail不仅影响CPU,Nvidia机密运算通过与CVM创建加密信道以及远程证明来保护GPU工作负载,但研究指出,GPU证明未绑定特定CVM身份,攻击者可借用他处取得的合法报告,来误导其工作负载受保护,实际却可能在非机密的环境运行。

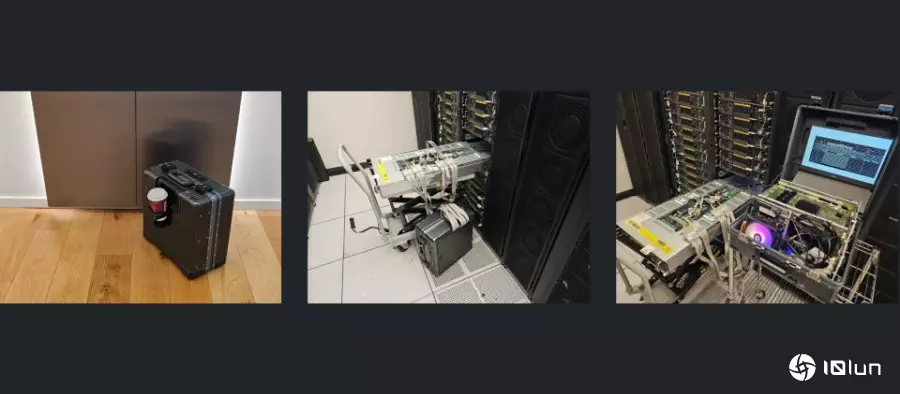

研究人员指出,这属于硬件实体层的攻击手法,难以通过操作系统或服务端软件行为侦测。对Intel而言,以伪造密钥签发的SGX与TDX证明,在密码学层面与合法报告并无差异,几乎无法从验证流程中分辨。团队也展示了便携式总线拦截设备与完整验证流程,证明攻击门槛并不高,整体组建成本估计低于1,000美元。

Intel与AMD均已发布安全声明,将此事件归类为威胁模型之外的实体攻击。Intel于2025年10月28日发布安全公告,AMD则在SB-3040文件中说明影响范围与立场。两家公司均建议系统管理员加强服务器的实体安全与场景管控,谨慎管理可被信任的节点,并留意服务器所在地与人员访问状况。研究团队表示,部分风险或可通过软件重新设计或运营策略降低,但整体成本与实际可行性仍需进一步评估。