黑客假借提供应用程序,在用户不知情的情况下,暗中进行广告点击活动,向广告服务供应商骗取点击费用的攻击手法,以往安全企业已披露数起,这些事故多半针对Windows计算机而来,但近期有一波安全事故,是锁定安卓设备,引起研究人员的关注。

安全企业Human披露名为SlopAds的广告欺诈及点击欺诈活动,黑客于Google Play市场上架多达224款应用程序,这些App已被下载超过3,800万次,用户遍布全球228个国家及地区。黑客通过应用程序作为发送作案工具的渠道,并搭配隐写术(Steganography)手法,借由PNG图片文件将欺诈酬载送到受害的安卓设备。接着,他们创建隐藏的WebView窗口,访问攻击者控制的网站来牟利。在攻击行动达到高峰的时期,一天有23亿次的广告播放请求,流量主要来自美国、印度、巴西,分别占整体的30%、10%、7%。

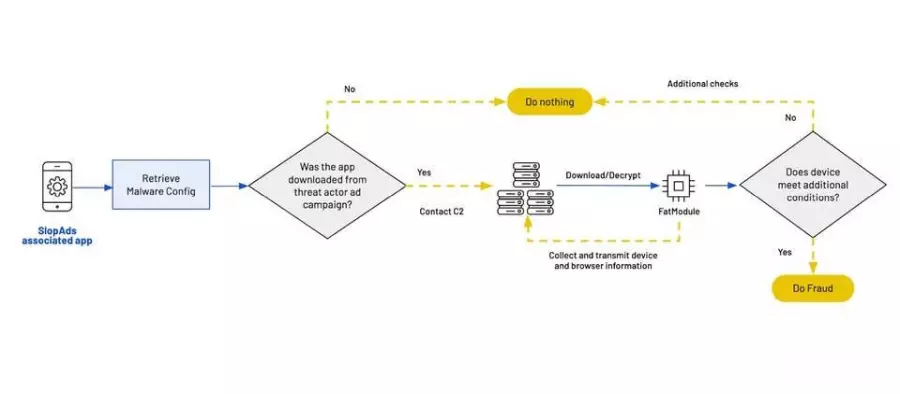

值得留意的是,这波攻击行动与以往最大的不同之处,在于黑客会根据应用程序的安装来源,决定是否启动广告欺诈的行为,条件是:只有通过广告点击下载应用程序的用户,攻击者才会执行后续的活动,这种运用市场营销相关技术决定下个阶段目标的手法,相当罕见。附带一提的是,针对SlopAds其中黑客通过访问自己的HTML5游戏网站、新闻网站牟利,Human提及与半年前发现僵尸网络BadBox 2.0,手法相当类似。

一般而言,黑客管控应用程序的方式,主要是通过多个C2服务器来进行,但Human在解析攻击行动的架构的时候特别提及,这次黑客搭配的域名名称,是专门用于营销的域名名称,而且,黑客似乎有意扩大SlopAds的规模,并不断试图在Google Play市场上架新的App。

一旦用户下载、安装黑客提供的应用程序,他们的移动设备就会运用名为Firebase Remote Config的工具,接收经加密处理的一群URL组态,其中一个网址可用于下载广告欺诈模块FatModule,另一个网址可下载以JavaScript打造的有效酬载,以便进行点击欺诈。

然后他们进行一系列检查,将用户区分为直接从Google Play下载,以及通过特定广告重定向到市场的用户,具体的方法是运用移动设备营销平台来达到目的,借由检查流量是否存在特定的标签进行认定。假若是通过广告接触,黑客才会执行后续的活动,从C2下载前述提及的FatModule。