“黑客入侵已是必然的趋势”,安全公司Mandiant首席执行官Kevin Mandia在2004年公司成立时,呼吁企业采取安全防护措施,以免因黑客入侵登上报纸。然而时隔二十年,这位首席执行官现在进一步说:“安全防护挡不住黑客入侵也是必然的趋势”,他在mWISE 2023会议呼吁“预想被黑(Assumed Breach)”的重要性,建议企业强化第二道安全防线—侦测、应变与控制的能力,升级至现代化安全防御架构。

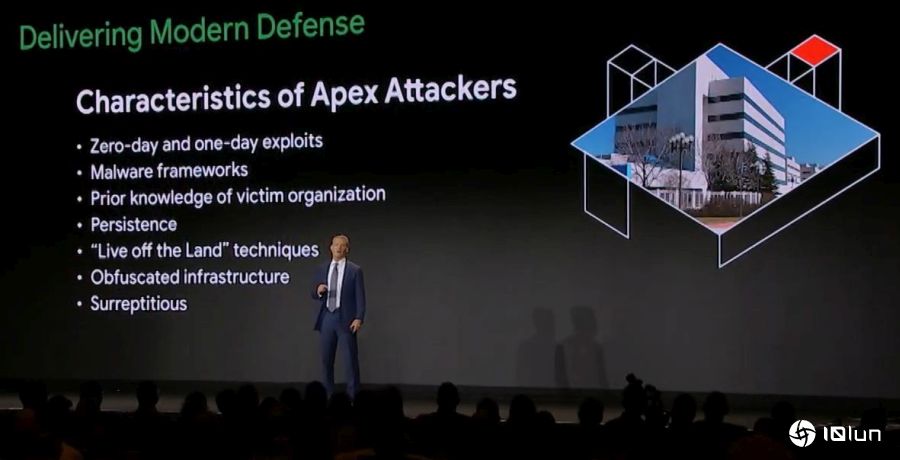

“预想被黑”意指事先料想黑客已经突破安全防护措施,早就潜伏在企业内部,正静悄悄地探查网络、窃取数据或部署攻击工事等。然而,为何要预先设想被黑?Mandia表示,从攻击端来看,现在我们面对的敌人已是顶尖网络攻击者(Apex Attacker),如名列网黑五大寇(Big Five),他们有能力利用零时差漏洞发动攻击,或在软件漏洞被披露后,于一日内就能发动攻击;他们也已采用软件开发框架,有系统、有规模地开发恶意程序与攻击软件。

顶尖攻击者在攻击前也会清楚掌握入侵目标的相关资讯;一旦入侵成功,顶尖攻击者也有能力长期潜伏在被黑目标内部;甚至,顶尖攻击者已普遍采取寄生攻击(Live off the Land)手法,运用操作系统内置合法程序进行渗透,有效躲避安全软件侦测;而为了隐藏攻击来源,顶尖攻击者也具有可混淆入侵行径的网络连接、命令控制系统等发动攻击所需的基础设施,以掩饰其真实身份,逃避究责。顶尖攻击者既有强大能力,又有充足资源,因而企业以往采取的防护策略—将黑客阻绝于境外,已经无法百分之百获得保证。

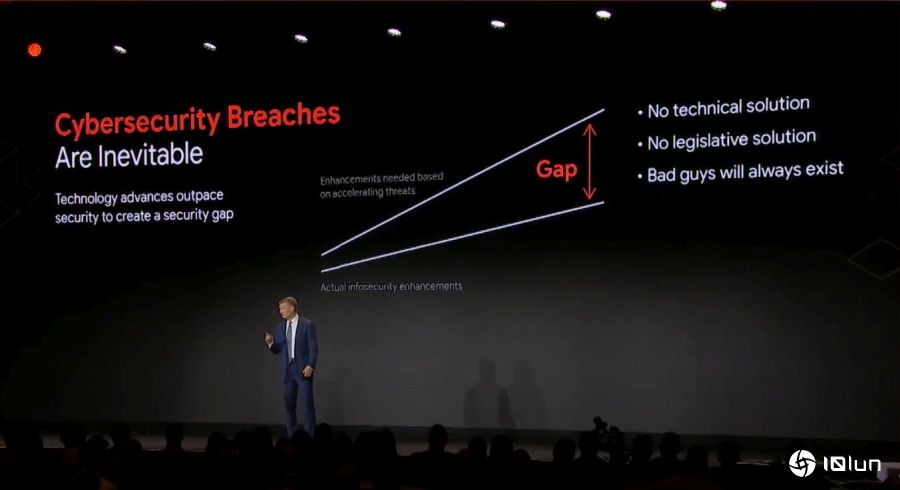

另一方面从防守端的企业现况来看,Mandia指出,随着信息技术快速发展,需要安全防护的领域越来越多,而且资讯系统肩负越来越多重要功能,系统架构也变得日益庞大且复杂,导致攻击面大幅增加,然而,需要安全防护的系统变多了,但安全人员却严重短缺,跟不上防护需求。

上述内忧外患显示,不论安全做得多好,安全防线依然有失守的可能性。因此借由预想被黑的观念,一方面有助于企业思考黑客可能的攻击手法与企业组织的弱点,尽早针对关键问题部署相对应的防护措施,提高安全防护的有效性。另一方面,预想被黑也让企业思考黑客入侵情况下的应变措施。

从“预想被黑”练就应变力

有鉴于顶尖攻击者普遍利用社交工程、零时差漏洞、外泄的员工帐密,或网通、安全设备弱点等途径,因此企业必须预想员工会被黑客社交工程突破心里防备而透露帐密或身份验证资讯;预想防火墙、VPN等网络边界设备会因为未知的零时差漏洞而被网军穿越;预想员工在公私领域皆使用相同密码,而导致企业内部系统的登录验证资讯间接外泄;甚至要预想老旧安全设备乏人管理而成为黑客入侵的秘密入口。

除非员工个个都是铁石心肠,毫无助人之心,Mandia指出,否则有心的黑客一定能够利用人性的弱点,以社交工程手法成功欺骗员工。企业必须预想一定有人会上钓鱼邮件的当,因此,一方面要举办钓鱼邮件演练,训练员工识别钓鱼邮件,另一方面则要教导员工在不慎点击钓鱼邮件网址后如何应变,让员工能够有所警觉通报安全团队,以进行紧急应变,尽早控制情势,并升高组织全体的防护意识。

零时差漏洞攻击增多的趋势也是必须设想的场景,Mandia指出,在1998年至2018年间,每年大约有10至15个零时差漏洞,然而今年截至第三季就已经有62个零时差漏洞被用于网络攻击。更有甚者,网攻近两年扩大利用网通与防火墙、VPN等安全设备的零时差漏洞,一方面是因为端点计算机在近年来陆续具备可侦测与阻绝入侵行为的EDR等防护软件,因此从端点计算机入侵已经变得越来越困难,而另一方面网络边界设备则普遍没有安装EDR或其他防护软件,因此只要找到零时差漏洞,就能有效达到入侵企业组织的目的,而且入侵行踪不容易被发现。在零时差漏洞猖獗的趋势下,预想网络端点设备存在零时差漏洞有其必要,而这也代表第一道安全防线存在失效的可能性,因此必须依赖第二道安全防线的侦测与应变。

预想企业内部的登录验证资讯已外泄也有其必要。如今各式网络服务发达,多数人为了方便记忆帐密往往使用不够安全的密码,而且将所使用的网络服务皆设置同一组账号与密码,甚至是与公司内部系统的帐密相同。由于上述现象普遍,有技巧的黑客会在入侵企业或组织前先搜索网络上外泄的帐密,从中找寻符合其入侵标的,若能将其用于登录企业VPN或电子邮箱等,就可以伪装成员工合法访问企业内部系统,丝毫不用花费心力攻破安全防护。所以,Mandia建议企业除了采取多因素认证(MFA)增加多重防护之外,更要监控用户、网络与应用程序的账号登录状况,如登录时间、地点与行为等,以侦测可能的黑客入侵。

基于预想被黑的观点,企业安全防护以往普遍着重在第一道防线—识别资产并施给保护,已然不足,Mandia表示,企业需要强化第二道安全防线的防御能力,打造具有多重防御机制的现代化安全架构。

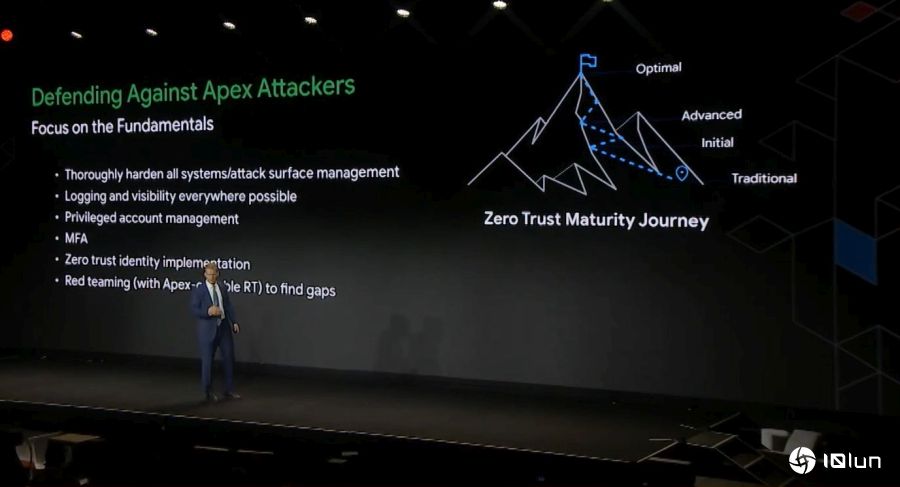

要打造现代化安全架构,企业首先必须打好安全基础功,Mandia指出,包括漏洞修补管理、攻击面管理、Log日志保存、系统网络与应用程序可视性、特权账号管理、多因素认证(MFA)、红队演练(能力最好与顶尖攻击者相当),以及零信任身份验证等。

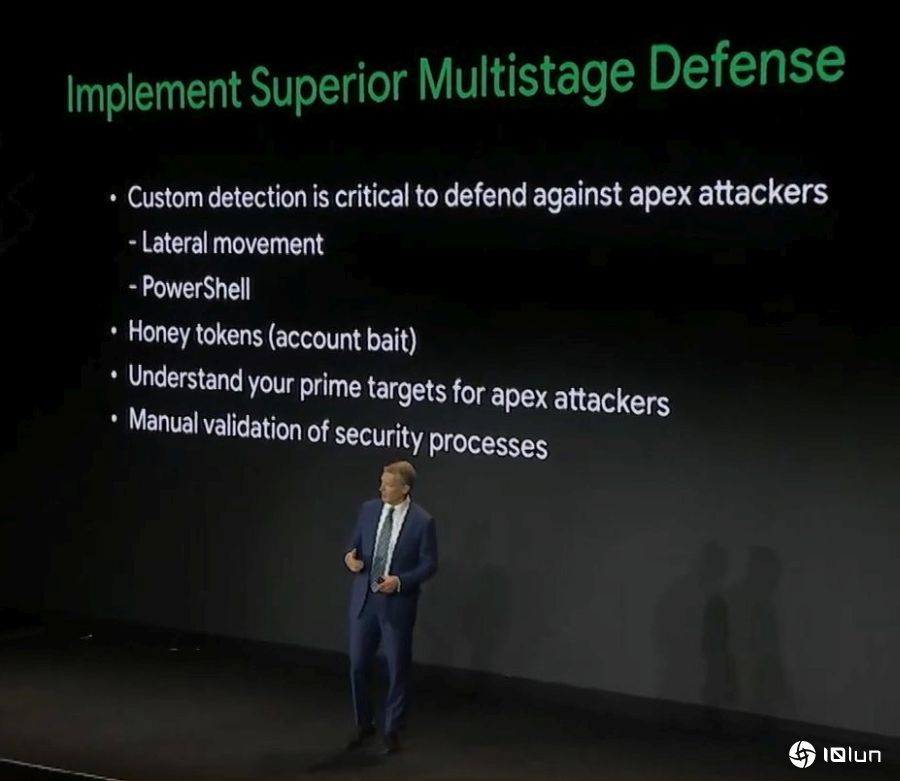

在强化第二道安全防御方面,首重侦测与可视性,Mandia说:“要先看得见(攻击行为),才有办法应变。”但凡网络、应用程序、系统、用户行为,整个系统都应具备可视性。而为了对抗顶尖攻击者,更要针对黑客的横向移动(Lateral Movement)与PowerShell的执行状况,创建过滤与阻拦规则,他指出,目前Mandiant公司内部已有超过三千多样此类侦测规则。

为了主动侦测黑客入侵行为,Mandia也建议企业进一步采用蜜罐账号(Honey Token),引诱黑客现形。例如借由设立无人使用的电子邮件账号作为诱饵,一旦侦测到外部邮件寄至诱饵账号,便可判定为异常行为,从而展开调查;又或是设立一些带有系统管理或数据库等关键名称的无人使用账号,借由这些看似拥有管理权限的诱饵账号,引诱潜伏于内网的黑客上钩,一旦侦测到此类账号有登录情况,便可判定黑客已经入侵,进而启动应变与控制措施。

随着生成式AI掀起人工智能的新浪潮,Mandiant首席执行官Kevin Mandia对新兴生成式AI寄予厚望。他认为生成式AI可以解决安全人力耗损、安全人才不足,及缩短攻防不对等的差距。

Mandia表示,从以往担任安全分析师的经验来看,造成安全人员倦勤(Burn out)最根本的原因,就在于缺乏效率。例如在整个安全事件调查过程中,安全分析师为了产出最后的事件调查报告,投注在制作报告的时间往往远大于事件调查分析,而这也逐渐导致安全分析师衍生倦勤的想法。

虽然攻击端的黑客也会利用人工智能技术强化攻击能力,制作更拟真的钓鱼邮件等等,不过Mandia说:“AI对于防御端安全人员的帮助会更大。”他指出几种可能的应用,包括生成式AI技术可协助安全人员快速掌握更广泛的历史漏洞资讯、事件调查与研究数据,有助于事件应变调查阶段取得所需资讯,以及事后更快速制作调查报告。

生成式AI技术也可将不同安全公司的多份调查报告合成为一,协助安全人员快速集成安全情报信息,节省阅读报告的时间。Mandia指出,生成式AI技术也有助于恶意程序分析与分析假消息,有了新兴的AI人工智能技术,Mandia说:“第一线安全分析师,将能升级为第三线安全分析师。”意指第一线与第二线安全分析师职掌内较为事务性、繁锁的工作,将会由AI来取代,未来安全人员可以做更高端更有价值的工作。