Ruckus上周警告其虚拟无线网络软件及集中管理平台存在9项漏洞,能让攻击者绕过验证机制、读取密钥或执行程序代码,该公司正在调查,目前都还没有修补程序。

这9项漏洞影响Ruckus Virtual SmartZone(vSZ)及Ruckus Network Director(RND)。vSZ为无线局域网络(WLAN)控制器软件版本,而RND为多个SmartZone域名的集中管理平台。9项漏洞是由安全企业Claroty Team82研究人员Noam Moshe发现,并经由美国CERT/CC通报给原厂。

这9项漏洞若遭到滥用,可能让未经授权的攻击者得以访问Ruckus产品的Shell命令行界面。

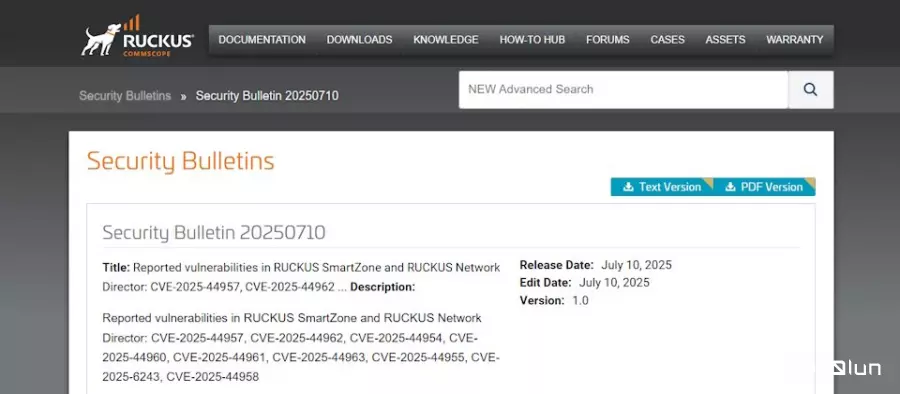

也就是说,攻击者不需要登录账号即可取得设备的控制权。9项漏洞包含CVE-2025-44957、CVE-2025-44962、CVE-2025-44954、CVE-2025-44960、CVE-2025-44961、CVE-2025-44963、CVE-2025-44955、CVE-2025-6243、CVE-2025-44958。

其中CVE-2025-44957为多种密钥,包括WT签章密钥、API密钥写死于vSZ程序代码中,可能允许攻击者以HTTP标头和有效的API密钥,绕过验证方法,提升到root权限。CVE-2025-44963、CVE-2025-44955为类似漏洞,但密钥分别编写于RND Web Server及RND限制环境(jailed environment)。

CVE-2025-44962为相对路径遍历漏洞,经过验证的攻击者从别的目录读取敏感文件。

CVE-2025-44954出于vSZ SSH采用硬编码的默认RSA公/私钥,任何人都能用此凭证以root权限以SSH连接登录并执行任意程序。CVE-2025-44943是RND平台内置的sshsuer具有root权限,并且目录包含SSH公私密钥,攻击者若取得SSH密钥,可以sshsuer身份登录RND服务器。

CVE-2025-44960和CVE-2025-44961为OS指令注入漏洞,允许攻击者执行程序。CVE-2025-44958则是RND以弱密钥加密密码存储在服务器中,一旦攻击者访问服务器,即可取得存储的密码并恢复成明文。

这些漏洞可引发小到资讯泄露,大到让攻击者取得无线环境完整控制权等后果。其中CVE-2025-44954即允许拥有vSZ访问权限的攻击者获得完整管理员权限,导致vSZ无线管理环境完全落入黑客之手。此外,攻击者也可以串联使用多项漏洞,可绕过仅具单一防护技术的安全产品。

目前这些漏洞尚无修补程序。Ruckus表示正在调整研究人员通报的漏洞,有消息会再提供更新资讯。

在取得Ruckus修补程序之前,美国CERT/CC呼吁网管人员限缩这些产品无线管理环境的访问权限,仅允许少数受信赖用户及经验证的用户端以HTTPS或SSH安全连接来管理Ruckus设备。