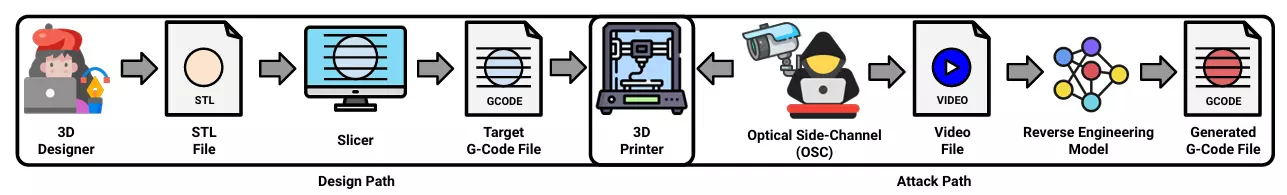

最近安全会议ACM CCS 2025,美国乔治亚理工学院团队发布引人瞩目研究,揭示新网络攻击手法,是以分析3D打印视频窃取点子。论文《One Video to Steal Them All: 3D-Printing IP Theft through Optical Side-Channels》登于预印本。

团队示范如何用3D打印视频,分析打印机喷嘴运动轨迹和挤出时间的形象和声音,逆向工程出G程序代码。攻击者可入侵远程监控镜头,取得打印全过程视频,就能在没有原始G程序代码文件或打印参数下也能精确复制。

团队采结合ResNet-50和LSTM的机器学习模型,从30帧视频预测单一G程序代码指令。他们创建含16种3D物体的150GB数据库训练模型,最终以平均90.87%精确度成功恢复G程序代码,且与传统相比,指令量减少30.20%。

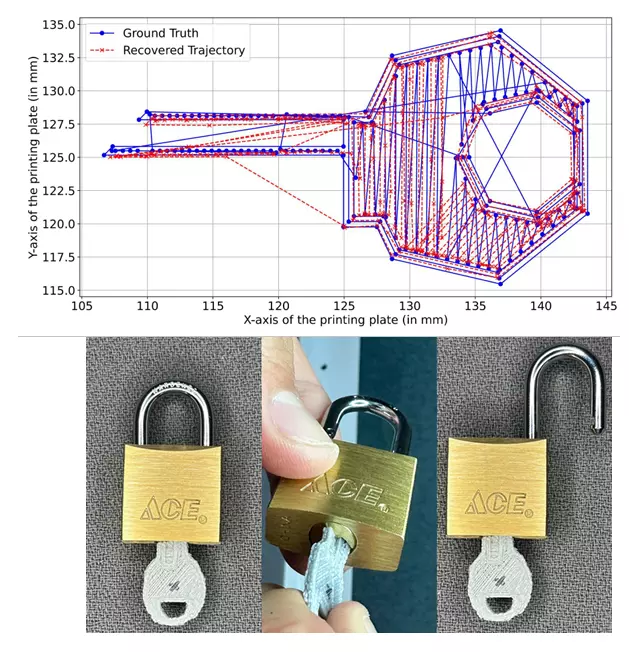

团队还开发新G程序代码等价性检查器,能准确评估不同角度或打印物体位置的G程序代码相似度,这样处理旋转和平移时精确度超过99%。

实验时成功打印出与原物相似度达91.8%的复制钥匙且能打开原锁,不仅显示3D打印也有安全风险,也为防护措施提供重要的参考。

(首图来源:Pixabay)