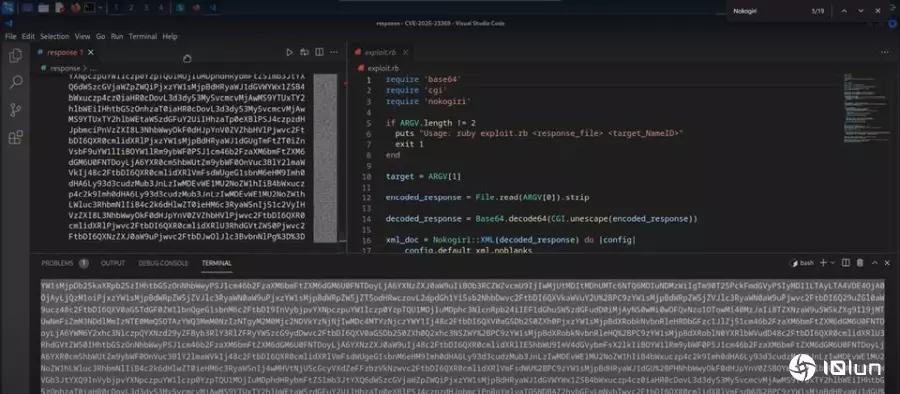

1月21日GitHub发布3.12.14、3.13.10、3.14.7、3.15.2、3.16.0版Enterprise Server(GHES)更新,修补高风险漏洞CVE-2025-23369,攻击者可借此对采用SAML单一签入(SSO)的GHES主机下手,利用伪造的SAML回应访问具有管理员及特殊权限的用户账号,CVSS风险评为7.6。最近通报这项漏洞的研究人员公布细节,并指出与程序库libxml2有关。

研究人员Hakivvi表示,他之所以发现这项漏洞,是因为调查去年底GitHub公布的SAML身份验证绕过漏洞CVE-2024-4985、CVE-2024-9487,结果找到新的绕过方法。基本上,这项弱点出现于GitHub用于解析SAML回应的程序库libxml2,导致攻击者可以制造特定的SAML回应,就有机会绕过身份验证检查,而能访问任意账号。