安全研究人员Dennis Heinze与Frieder Steinmetz公开Airoha蓝牙音频系统单芯片相关研究的完整技术细节,指出多款采用Airoha SoC的蓝牙耳机与真无线耳机,可能因三项漏洞被攻击者在蓝牙距离内滥用,不只可能影响耳机本身,还可能在特定条件下进一步冒充耳机与用户手机创建受信任连接,衍生出窃听与通话操控等风险。

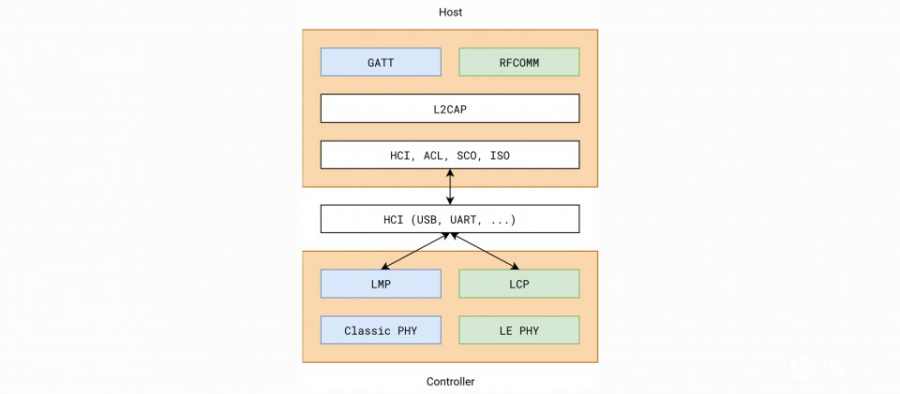

该研究重点在于CVE-2025-20700、CVE-2025-20701与CVE-2025-20702三项漏洞。前两者与低功耗蓝牙与经典蓝牙在部分设备上,未强制要求已配对设备才能连接或访问服务有关,使攻击者在附近即可尝试连接并互动。

CVE-2025-20702进一步指向自订RACE协议的高风险能力,研究团队指出该协议原本用于工厂测试或调试,却可能通过蓝牙信道被外界访问,并提供读写RAM与闪存等能力,让攻击面从一般音频控制,扩大到数据截取与持久性改写。

最直接的可见风险是耳机在未预期状态下被第三方连接,当攻击者能以经典蓝牙创建免持通话相关联接,就可能激活耳机麦克风进行收音,不过由于在实务上可能伴随音乐中断或连接被抢占,用户有机会发现异常。相较之下,低功耗蓝牙常见于设备对外广播与背景连接,连接创建对用户更不容易被感知,较容易成为切入点。

另一种更受关注的串联路径,是攻击者先在蓝牙距离内连上耳机,再利用RACE协议从耳机闪存等存储内容取得配对相关资讯,其中可能包含手机与耳机用来互相识别的蓝牙连接密钥。研究团队指出,攻击者如果能同时取得该密钥,并伪装成同一副耳机的蓝牙地址,就可能在不再接触耳机的情况下冒充耳机返回手机,以受信任周边设备身份触发免持通话指令或访问部分资讯。

Airoha已提供软件开发组件更新给其客户作为缓解措施,但最终修补状况,仍取决于各耳机品牌是否通过固件更新推送到用户端,以及各家是否公开说明修补状态。

研究团队建议一般用户优先确认耳机固件是否已更新到最新版本。当手机保留大量不再使用的蓝牙配对记录,也可主动清理以缩小可能外流的受信任连接范围。研究团队另提醒,用户身份属于高风险群体,或工作场景对近距离监听特别敏感,可在重要场合改用有线耳机。