安全企业GreyNoise一月下旬发现Mirai僵尸网络变种攻击的行动,攻击者利用去年7月底安全企业VulnCheck发现的漏洞CVE-2024-40891,该漏洞存在于存在于合勤科技(Zyxel Communications)CPE通信设备,由于当时漏洞尚未修补,也没有公开细节,引起安全界的关注。当时我们也向合勤科技的关系企业兆勤科技(Zyxel Networks)询问,该公司初步表示此批受影响的设备生命周期已经结束(EOL)多年,但并未说明有那些设备存在相关漏洞,时隔两天,我们发现有国外安全新闻媒体引述VulnCheck及合勤科技的公告,进行关注报道。

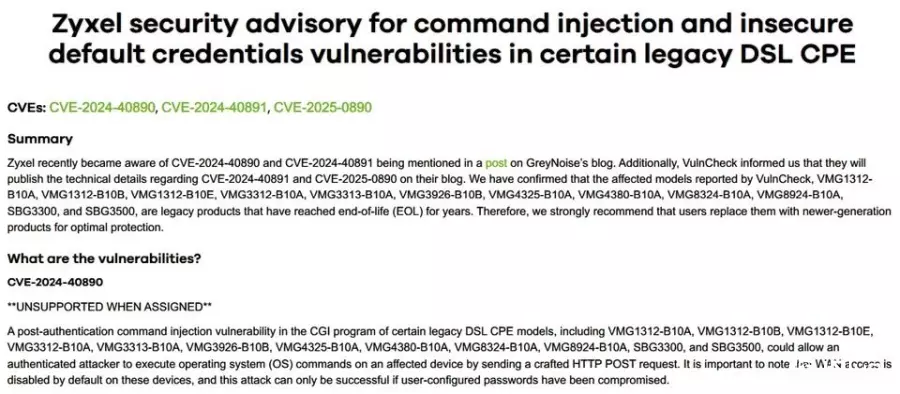

在VulnCheck公布的细节与合勤、兆勤的安全公告里,终于明确披露有那些设备存在漏洞,其中列出的项目不只是去年找到的CVE-2024-40890、CVE-2024-40891,还包括一项重大层级的默认帐密弱点CVE-2025-0890。整体而言,这些受到影响的设备型号如下:

这起事故引发的安全漏洞资讯,现在之所以有更多披露,源自2月3日VulnCheck首席技术官Jacob Baines新公布的漏洞细节,其中提到VulnCheck至少确认有12款合勤CPE路由器存在漏洞,且产品状态皆为生命周期已经结束(EOL),但他们仍能从物联网搜索引擎FOFA及Censys找到约1,500台曝险设备,外界能通过Telnet界面访问它们。

不仅如此,Jacob Baines发现仍有部分型号的路由器,可从Amazon网络商站买到,因此,曝险的范围很有可能还会扩大。

针对已被用于攻击行动的CVE-2024-40891,VulnCheck也公布细节及概念验证程序代码(PoC),并公布另一个默认帐密漏洞CVE-2025-0890。

此项消息披露的隔日(2月4日),合勤与兆勤也发布安全公告证实这些弱点,并指出他们已确认这些设备都存在VulnCheck找到的CVE-2024-40890、CVE-2024-40891,以及CVE-2025-0890,并指出这些设备已不再受到支持,呼吁用户应汰换设备来应对。

而对于这些漏洞的影响,他们指出CVE-2024-40890、CVE-2024-40891皆为后身份验证命令注入漏洞,通过身份验证的攻击者可触发漏洞执行任意操作系统层级命令,CVSS风险评为8.8。但两个漏洞触发的渠道有所不同,CVE-2024-40890是通过HTTP请求,CVE-2024-40891则是经由Telnet来进行。

至于第三个漏洞CVE-2025-0890,则是CPE设备Telnet功能其中不安全的默认密码,若是管理员未曾修改,攻击者就有机会登录管理界面,CVSS风险评分为9.8。