针对Linux操作系统的攻击行动越来越常出现,而且黑客的手段日益复杂,使得防守方难以发现,在后续进行恢复的工作更加困难。

安全企业Palo Alto Networks指出,他们自去年11月初至12月,发现名为Auto-color的Linux后门程序,黑客为了回避侦测,使用多种手法,其中包含使用看起来良性的文件名称来掩人耳目,刻意埋藏C2连接的通信,以及将相关通信与组态资讯进行加密处理。研究人员强调,这款后门程序能让攻击者完全访问受害计算机,防守方若要清除,必须搭配特定工具,否则会很难清除。

针对这个后门程序的发现,Palo Alto Networks资深主任安全工程师Alex Armstrong指出,他们在去年11月5日发现第一个文件,而该恶意软件家族主要锁定的目标,是北美及亚洲的大学及政府机关办公室,但究竟后门程序如何入侵受害组织,Alex Armstrong表示目前仍不清楚。

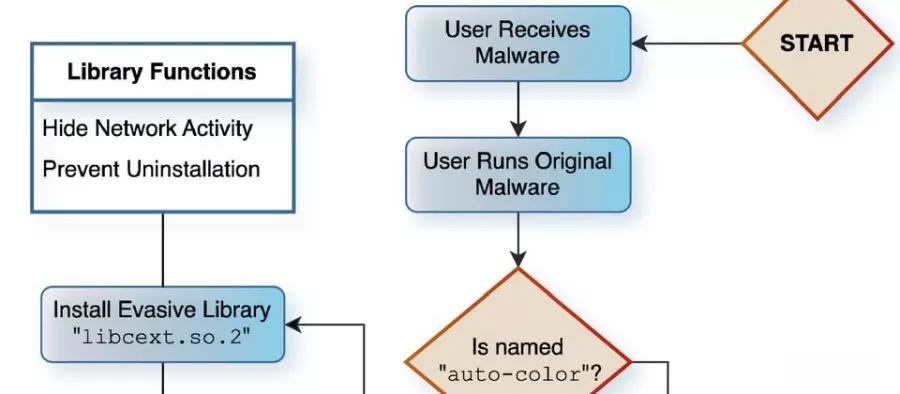

一旦后门程序执行,就会先检查执行文件的文件名,来决定要采用的运行逻辑。假如文件名是door、egg,而非Auto-color,此后门程序就会试图执行安装工作,于受害计算机植入能回避侦测的程序库libcext.so.2,接着,黑客会将其重命名为Auto-color。

这个恶意程序库的主要功能,就是隐匿攻击者的网络活动,并且防堵作案工具遭到移除。

值得留意的是,若是当下登录的用户不具备root的权限,攻击者就会跳过上述部署恶意程序库的步骤,继续执行后续的活动。

接着,此后门程序会读取受害系统资讯,并与C2服务器连接,待通过身份验证后,就会接收C2发出的API请求并执行。这些API请求的命令,包括:重新设置远程服务器的资讯、创建反向Shell、操纵文件。

对于Auto-color隐匿C2连接的手法,Alex Armstrong表示并非首例,类似的方法曾在恶意软件家族Symbiote出现。