许多人在套用完4月份微软例行更新(Patch Tuesday)的修补程序之后,发现计算机系统磁区(通常是C:\)会出现名为inetpub的文件夹,此文件夹能否手动删除,引起用户的热烈讨论。后续微软在权限提升漏洞CVE-2025-21204的安全公告里提出说明,此文件夹是修补该漏洞的一部分,用户不应将其删除,但有研究人员发现,微软通过操作系统更创业公司建此文件夹,导致inetpub文件夹有可能遭到滥用,攻击者有机会用来让用户无法完成操作系统更新。

基本上,inetpub文件夹通常是激活了IIS服务才会出现,该文件夹主要是存放与该服务相关组件及文件,因此一用户在未激活IIS服务的情况下,安装更新后于系统根目录看到该文件夹,对于熟悉Windows操作系统文件结构的用户而言,出现上述状况应该会相当错愕。尤其是,微软在用户发现后才进行说明,承认该文件夹的出现与修补漏洞有关,是刻意产生,这种现象相当罕见。

然而,这样的做法不仅怪异,还有可能会衍生其他问题。安全专家Kevin Beaumont提出警告,他发现微软创建的这个文件夹,有可能在Windows的服务堆栈(Servicing Stack)更新机制,引入引发拒绝服务(DoS)问题的弱点,导致所有非管理员身份的用户无法接收未来的更新。

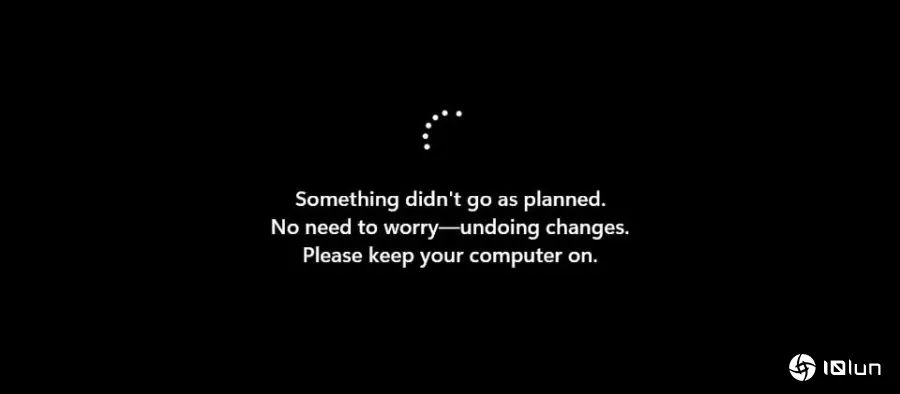

Kevin Beaumont指出,他发现在修补CVE-2025-21204完成的计算机上,攻击者只要取得一般用户的权限,下达mklink命令,对C:\inetpub与任意的公用程序(Kevin Beaumont以记事本notepad.exe为例)创建特定文件夹的连接点(Junction Point),结果发现,之后该名用户若是执行Microsoft Update更新系统,计算机就会出现错误消息,并将原本安装的更新恢复。换言之,这名用户未来将无法套用任何系统更新。

Kevin Beaumont将这项发现通报微软,4月25日收到回复,该公司决定将这项弱点评为中度风险层级,虽然不符合微软安全回应中心(MSRC)立即处理的标准,但承诺会将通报内容提供给产品维护团队,未来有可能修复。

但为何设置连接点会扰乱操作系统的更新机制?Kevin Beaumont进一步向安全新闻网站Bleeping Computer透露细节,照理来说,连接点通常会用于两个文件夹之间的串联,但mklink允许将文件夹与文件进行连接。在经过上述将inetpub与notepad.exe连接之后,操作系统的服务堆栈更新机制会认为C:\inetpub应该是文件夹,但现在实际访问的却是文件,因而造成错误。

Bleeping Computer依照Kevin Beaumont的方法进行验证,结果发现,若是在安装系统更新前就进行前述的连接点作业,后续安装更新时,就会出现0x800F081F的错误码,代表找不到特定的组件或是文件。