华硕本周发布安全公告,修补8个路由器软件漏洞,包含一个重大风险的验证绕过漏洞。

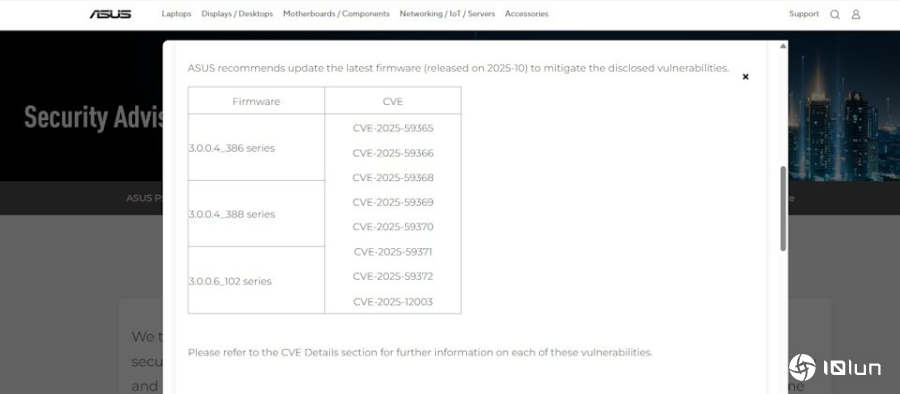

这8项漏洞为CVE-2025-59365到CVE-2025-59372,加上CVE-2025-12003。其中最严重的是CVE-2025-59366,它是位于AiCloud的验证绕过漏洞。AiCloud是许多Asus路由器内置的云计算访问功能,其原理是利用Samba网络文件共享协议,使路由器将文件连接的USB设备,如外置硬盘,通过SMB分享给其他计算机或移动设备,让后者访问计算机好比访问本机硬盘。

CVE-2025-59366是Samba功能的副作用,可导致未授权的攻击者执行特定功能,漏洞风险高达CVSS score 9.2,影响激活AiCloud的路由器。风险次高的是CVE-2025-12003,为WebDAV的路径遍历(path traversal)漏洞,可让未经过验证的远程攻击者破坏设备完整性,风险值为8.2。其次为CVE-2025-59370和CVE-2025-59371,分别为指令注入及验证绕过漏洞,皆为CVSS 7.5的高风险漏洞。

这些漏洞影响华硕路由器固件3.0.0.4_386、3.0.0.4_388和3.0.0.6_102。华硕已发布更新,并强烈建议所有用户立即到官网将路由器固件更新到最新版本。

若用户设备已经没有技术支持,华硕建议用户必须确保路由器和Wi-Fi密码为强密码且未和其他设备共享。此外也必须关闭AiCloud、WAN远程访问、传输端口转送、传输端口触发、DDNS、VPN Server、DMZ和FTP。

除了路由器漏洞,华硕本周也发布更新,修补CVE-2025-59373。它是本地提权(local privilege escalation)漏洞,位于MyASUS App的Asus系统控制界面(System Control Interface)服务的恢复(restore)机制。无权限攻击者可将文件复制到受保护的系统路径,可能导致以SYSTEM权限执行任意文件。本漏洞风险值为CVSS 8.5。

华硕已发布ASUS System Control Interface 3.1.48.0 (x64)及ASUS System Control Interface 4.2.48.0 (ARM)解决漏洞,适用所有个人计算机,包括PC机、笔记本、AIO PC及迷你计算机(NUC)。