微软在9月例行更新(Patch Tuesday)其中,一共公布及修补86个安全漏洞,其中包含81个新登记CVE编号的漏洞,以及5个出现在微软产品采用的第三方组件漏洞。长期分析微软每月例行更新的安全企业Rapid7在本次对于9月例行更新的观察其中指出,这次其实微软总共修补了176个漏洞,其中很大一部分,与云计算服务其中采用的Azure Linux、CBL-Mariner有关,主要出现在开源软件组件,而并未列于例行更新的的安全更新指引(Security Update Guide,SUG)。最危险的安全漏洞,更达到CVSS评分10分的危险程度。

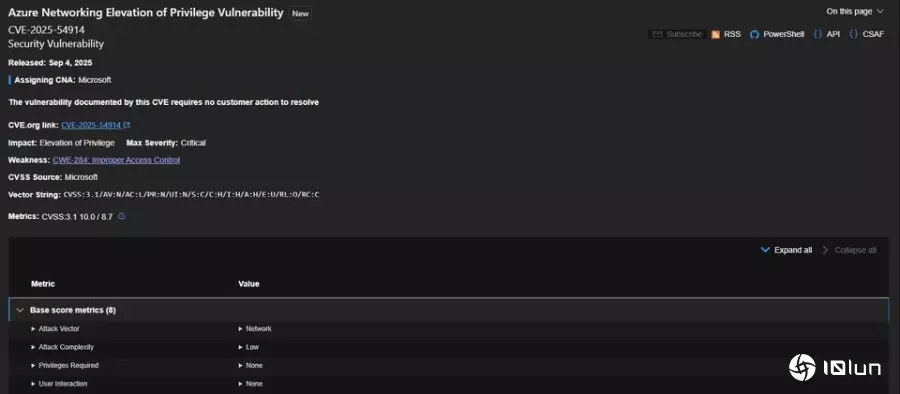

这项风险值满分的安全漏洞是CVE-2025-54914,出现在Azure Networking,可被用于权限提升,为访问控制不当的弱点(CWE-284),并指出该漏洞CVSS评分达到10分,相当危险。微软强调,用户无需采用行动,他们记录这个漏洞的主要目的,就是提供后续关注的透明度。

上述公告的内容其中,微软对漏洞的说明相当有限,难以从内容得知这项漏洞的危险之处。Rapid7认为,他们也无从根据公告掌握漏洞的性质,但微软提及是由内部研究人员发现,这代表目前外界可能无人掌握相关细节,尚未有人可将其用于实际攻击,暂时不必担心。不过,微软仅有提及此漏洞影响Azure Networking,很有可能在用户的云计算资产需要进行通信的时候要特别留意。

从CVSS评分来看,另一个接近满分的安全漏洞CVE-2025-55232,也相当值得留意。此为远程程序代码执行(RCE)漏洞,出现在Azure高性能计算(High Performance Compute,HPC)组件,CVSS风险评为9.8。此为不受信任数据的反串行化处理过程出现,未经验证的攻击者可通过网络环境执行任意程序代码。

值得一提的是,微软不光发布更新软件,还要求用户确保HPC Pack在受信任的网络环境运行,特别是防火墙的规则其中,要对TCP连接端口5999端口进行适当管制,此为HpcScheduler默认连接端口,用于协调HPC作业、资源管理,以及集群通信。