安全企业Palo Alto Networks发布产品安全漏洞CVE-2024-3393公告,受影响的产品包含:防火墙操作系统PAN-OS、安全访问服务边界(SASE)系统Prisma Access,滥用此漏洞,可能导致这些解决方案面临服务阻断(DoS)的停摆危机,具体而言,存在此漏洞的产品,主要是10.1.14版以上的PAN-OS,以及于PAN-OS执行的10.2.8版以上的Prisma Access,值得留意的是,该公司指出这项漏洞已被用于攻击行动。

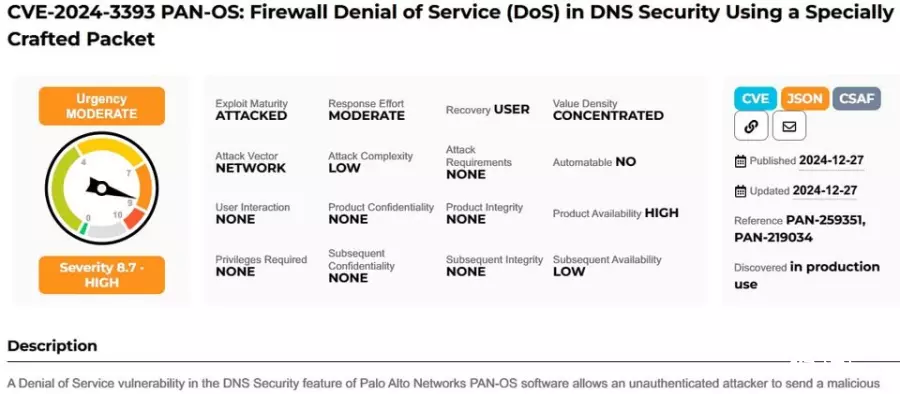

这项漏洞存在于防火墙的DNS安全功能,未经身份验证的攻击者借由发送恶意封包,就有机会让防火墙重开机,若是不断重复触发漏洞,防火墙就会进入维护模式。

而对于漏洞带来的危险程度,Palo Alto Networks防火墙及Prisma Access面临的状况不同。例如,在Prisma Access环境其中,攻击者必须通过身份验证,才能利用恶意封包触发漏洞,CVSS风险评分为7.1(满分10分);若是防火墙,此项漏洞的风险则增加至8.7分。

附带一提的是,攻击者触发漏洞存在先决条件,那就是PAN-OS的DNS安全事件记录功能需处于激活的状态,才会暴露于这项漏洞的危险其中。

他们特别提及利用防火墙封锁恶意DNS封包的用户其中,已出现遭到攻击而面临服务中断的情形。