这个月初,Google向多个新闻媒体披露多家企业可能面临一波勒索软件攻击的事故。有个附属于勒索软件组织Clop的团体寄敲诈信给多家企业主管,声称他们窃取这些公司放在ERP软件Oracle E-Business Suite(EBS)的敏感数据,希望企业能与其讨论赎金,否则部分数据将卖给地退市场,其余将发布至他们的博客,而且公开至P2P下载软件BitTorrent的tracker服务器,Google威胁情报团队(GTIG)与安全应变顾问单位Mandiant已介入调查。几天后,Oracle发布博客文章,起先表示得知有用户收到敲诈信,初步调查认为攻击者可能利用今年7月披露与修补的一批漏洞,之后又改口语是新披露的漏洞CVE-2025-61882可能遭滥用,并为其发布安全公告,令外界搞不清楚状况。

接着安全界均聚焦CVE-2025-61882的讨论,例如,安全企业CrowdStrike的调查显示,有个称为Graceful Spider的黑客团体对多个组织,在9月底发送敲诈信,声称他们访问与偷走EBS系统的数据,并提供证据证明他们已掌握被偷走的文件,CrowdStrike也分析利用CVE-2025-61882的攻击流程。

最先揭发此事的Google威胁情报小组(GTIG)与事故应变部门Mandiant,10月11日终于发布正式调查报告!他们的分析指出,Clop(Cl0p)的敲诈其实是几个月锁定EBS用户环境入侵的后续,而且,早在8月9日,攻击者就可能滥用零时差漏洞对付EBS用户,而且还有其他可疑的活动,最早可追溯至7月10日。这两个安全单位警告,在部分案例其中,攻击者成功从受害组织窃取了大量数据。

根据安全与IT媒体The Hacker News、The Register的报道,GTIG的首席分析师John Hultquist表示,他们仍在评估这起事故的影响范围,目前认为已影响数十个组织,以往Clop部分发起的数据勒索攻击活动曾导致数百位受害者,未来类似这种大规模的零时差攻击可能会成为网络犯罪的常态。

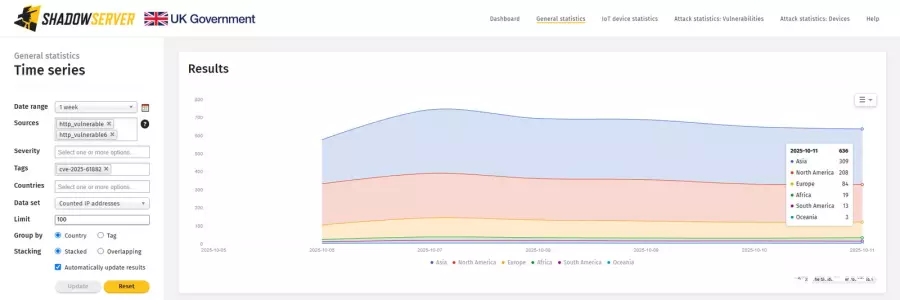

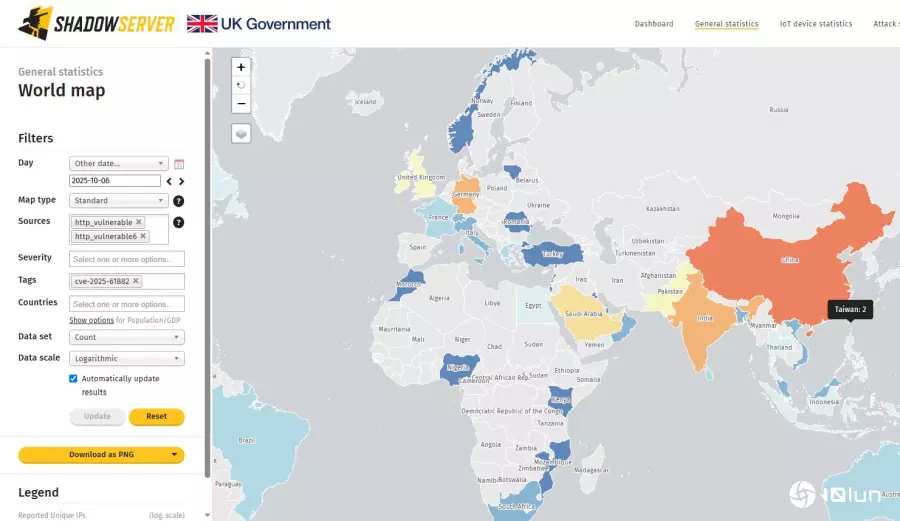

关于CVE-2025-61882在公开网络的曝险状态,Shadowserver基金会也在10月7日披露他们观察的结果:全球总共有576台系统存在这个漏洞,它们都可能是受害者,而在后续几天的曝险总量上,也呈现先增长后缓退下降的趋势:10月7日有742台系统,之后减至694台、687台、648台,10月11日是648台,台湾从10月6日至11日一直都是两台系统曝险,显示存在潜在风险的企业并未采取有效的处理作为。

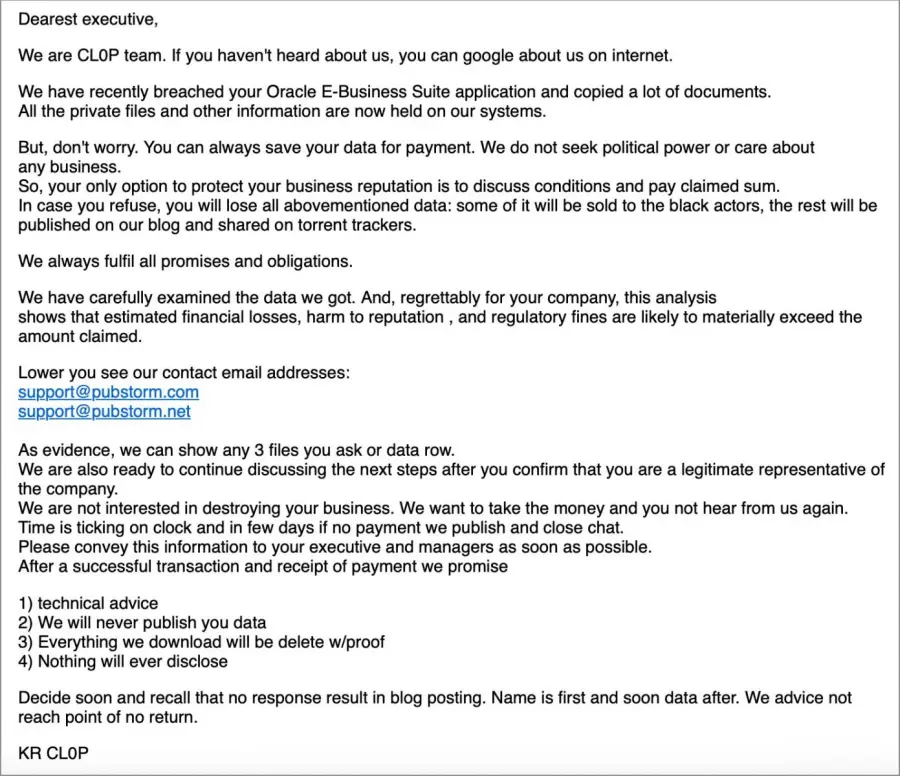

关于这波勒索活动的进行,起始时间是9月29日,攻击者从数百个遭黑的第三方电子邮件账号大量发送敲诈信。

基本上,这些被盗用的账号差异很大,所属的组织彼此无关,账号资讯可能来自地下论坛销售的盗取信息软件日志记录,而这类有助于增加合法程度,以及通过垃圾邮件过滤机制的方法,属于常用的攻击策略。

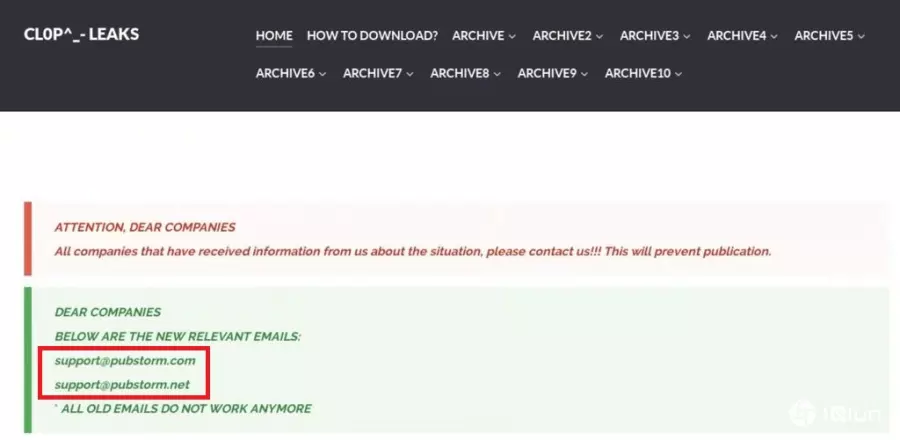

至于敲诈信的内容,也有迹可循。例如,发送的对象是公司高层,信中宣称收件者所属企业的Oracle EBS系统已经遭到渗透,并且被偷走多份文件;敲诈信中列出的两个联系信箱,至少在今年5月就列在Clop的数据外流网站(DLS)。

攻击者为了向企业证实说词,也将受害公司EBS环境的合法文件清单提供多个组织,而这些数据的日期可追溯至今年8月中。

在漏洞滥用的部分,这波恶意活动可能有多样攻击链。Mandiant表示,Oracle在10月2日博客文章公告提到的漏洞滥用活动,有别于其他攻击链,至于对应CVE-2025-61882的漏洞滥用攻击链,虽然尚未明朗,但GTIG评估后认为,Oracle EBS系统套用10月4日发布的修补更新后,能够抵挡已知漏洞滥用攻击链活动。

根据Mandiant的观察,攻击活动可区分为4个时期:

●7月涉及UiServlet的可疑活动(7月初)

●7月10日(Oracle发布7月重大更新之前的可疑活动)

●Oracle发布7月重大更新之后的活动

●8月锁定SyncServlet的攻击链

首先是7月期间的观察,Mandiant事故应变人员发现有活动锁定Oracle EBS服务器,根据系统的应用程序记录显示,漏洞滥用活动针对/OA_HTML/configurator/UiServlet,也就是处理Oracle EBS前端UI请求的Servlet(服务器端控制器),Mandiant调查过程中恢复的漏洞滥用数据,与即时通信软件Telegram的SCATTERED LAPSUS$ HUNTERS群组10月3日外流的漏洞滥用情报,就如同10月6日安全企业watchTowr披露的分析报告,彼此有部分重叠,但GTIG目前缺乏足够证据,可将此直接关联到上述7月观察到的漏洞滥用活动,而且尚未判定与UNC6240(Shiny Hunters)是否与这次漏洞滥用活动有关。

Mandiant表示,上述攻击方式结合多种手法,像是服务器请求伪造(SSRF)、利用断行与换行符号的注入(CRLF injection)、身份认证略过,以及XSL范本注入(XSL是基于XML的延伸样式语言),获得在目标Oracle EBS服务器远程执行程序代码的能力。而在这个攻击链滥用的漏洞其中,他们也表示还无法对应到任何已登记CVE编号的漏洞,而且能在Linux与Windows环境中,可以分别运用sh或cmd.exe执行上述漏洞滥用活动。

第二个时期是7月10日,也即Oracle发布7月重大更新(7月15日)之前,Mandiant发现200.107.207.26这个IP地址发出可疑的HTTP流量,GTIG无法确认这个活动的确切本质,但研判这可能是打算滥用Oracle EBS系统漏洞的早期攻击尝试。Mandiant目前尚未取得鉴识证据,指认这个外卖HTTP流量,就是Telegram群组外流漏洞滥用活动执行的远程XSL酬载,也没有观察到执行任何可疑的指令,因此,无法断定这是真正的攻击尝试活动。

第三个时期是Oracle发布7月重大更新之后,Mandiant发现来自161.97.99.49这个IP地址的漏洞滥用尝试,他们在Oracle EBS系统的记录其中,发现对方的行为锁定的网站区域是/OA_HTML/configurator/UiServlet,所幸,部分这类访问请求发生超过时没回应的结果,意味着先前在Telegram群组外流的漏洞滥用情报披露的SSRF漏洞,或后续可彻底完成请求的后续活动,可能已经失败,而在Oracle发布7月重大更新之前,并未看到相关的失误。不过,第二个时期与第三个时期的活动是否来自同一组攻击者?GTIG表示,目前还无法确认此事。

第四个时期是8月观察到的可疑活动,也是这次Mandiant事故应变团队最主要发布的网络威胁情报,攻击者滥用的漏洞是存在SyncServlet组件的弱点,能借此发动无需通过身份认证的远程程序代码执行动作,而进行这类活动的多个来源IP地址,也包含上述第二个时期发出可疑流量的200.107.207.26。

而这段期间的漏洞滥用活动,起初是对Oracle EBS系统的/OA_HTML/SyncServlet POST提出请求,接着通过Oracle BI Publisher组件其中、管理报表样板的XDO Template Manager功能,在EBS数据库创建新的恶意XSL样板,到了最终阶段,会是发出经由范本预览功能触发恶意酬载的访问请求。Mandiant表示,这个恶意XSL酬载的架构,与先前Telegram群组外流Oracle EBS漏洞滥用情报的XSL酬载完全相同。

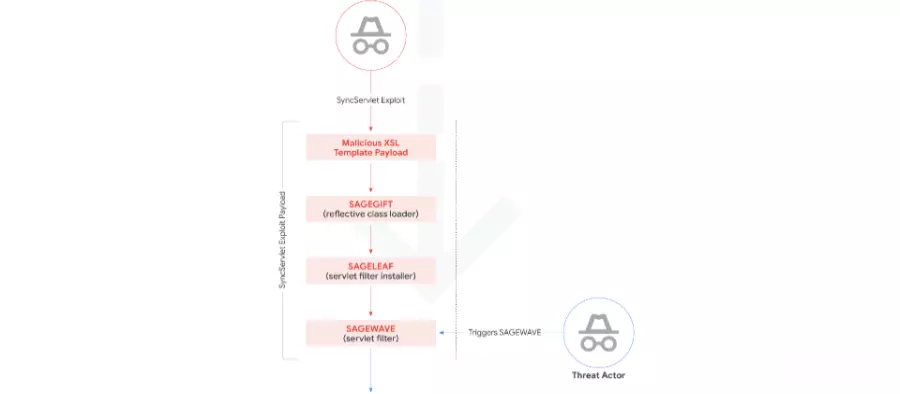

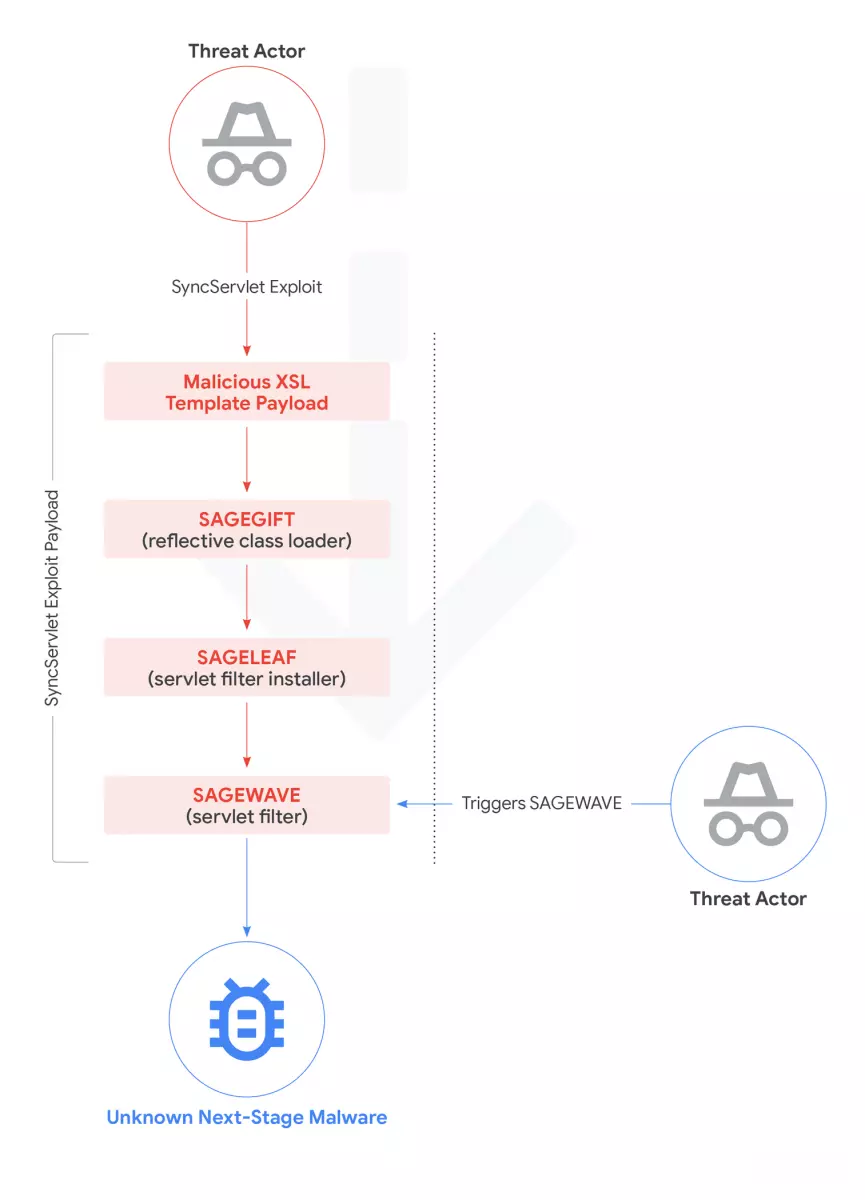

在此同时,GTIG发现至少有两条Java酬载攻击链嵌入这个XSL。其中一条是称为GOLDVEIN.JAVA的下载程序,它是恶意软件GoldVein的Java变种,GoldVein是2024年以PowerShell写成的恶意程序,先前曾被用于攻击企业文件传输系统(MFT)Cleo,而在最新发现的变种中,可连至攻击者掌控的命令与控制(C2)节点、取得第二阶段酬载;另一条是SAGE系列攻击链,其中接连运用多个Java酬载,构建一个持续运行的过滤器,以此监控连至多个网页端点的访问请求,像是/help/state/content/destination./navId.1/navvSetId.iHelp/,以便部署更多Java酬载。

这条攻击链如何组成?Mandiant表示,XSL酬载内置用Base64编码包装的Sagegift酬载,Sagegift本身是个针对Oracle WebLogic服务器而写成、加载Java反映类别的程序;Sagegift会加载Sageleaf酬载,Sageleaf是内存内执行的投放程序,本身也是基于动态加载Oracle WebLogic servlet的公开程序代码而成;Sageleaf会加载Sagewave酬载,Sagewave本身是Java servlet过滤器,能让攻击者部署一个内置多个Java类别的AES加密ZIP压缩文件,单就Sagewave的主要酬载而言,也被认为与2024年攻击Cleo事故出现的后门程序Goldtomb的CLI模块有关。

涉及Clop勒索软件多层面敲诈活动运行所用的数据外流网站,根据GTIG起初的观察,可归咎于黑客团体FIN11,到了最近,大部分受害者之所以中招,看似与滥用企业文件传输系统、导致数据窃取的勒索事故,以及FIN11与围绕FIN11的可疑威胁群体有关。

然而,GTIG与Mandiant也表示,根据他们手上的证据,Clop勒索软件与Clop数据外流网站并不专供FIN11使用。

另一类可推论攻击者身份的证据,与漏洞滥用后操作的工具有关。例如,GOLDVEIN.JAVA下载程序与Goldtomb后门程序,都与2024年FIN11与附属团体UNC5936发动的Cleo大规模漏洞滥用攻击有关。此外,用来发送勒索信的其中一个遭黑邮件账号,也被发现FIN11曾使用,后续的分析可能会披露近期活动与攻击者群体之间的关系。