安全研究人员Sean Heelan上周披露,他利用OpenAI的o3模型于Linux核心中发现了CVE-2025-37899零时差安全漏洞,当他通过同样的方法于Claude Sonnet 3.5及Claude Sonnet 3.7中测试时,并未发现同样的漏洞。

Heelan是名独立研究人员,专门研究与大型语言模型(LLM)有关的漏洞自动发现及攻击程序生成。他说,最近正想从LLM中抽身,休息一下,于是展开了ksmbd漏洞审核项目,ksmbd是一个在Linux核心空间中实例SMB3协议的服务器,可通过网络共享文件。

然而,当OpenAI发布o3之后,他便忍不住利用他在ksmbd中发现的错误作为o3能力的快速基准测试,结果o3成功找到了先前未被披露的CVE-2025-37899漏洞。

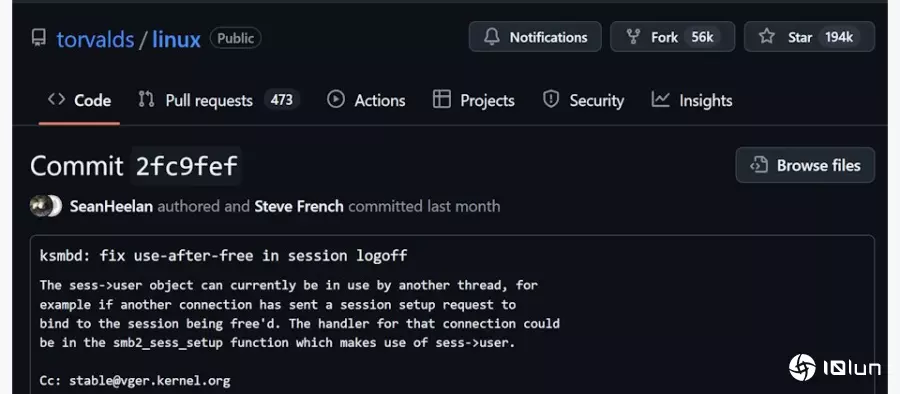

CVE-2025-37899为ksmbd中的释放后使用(use-after-free)漏洞,出现在处理SMB的logoff命令时,当一个线程释放sess-user对象的同时,另一个线程可能仍尝试访问该内存空间,进而触发内存损坏,允许黑客执行任意程序。

Heelan认为,相较于先前的模型,o3能够理解程序代码的语义,像是变量如何线上程间被使用与释放,推论出某种执行顺序下会出现危险;ksmbd程序代码分散在多个函数与流程中,o3却能从中找出漏洞。显示o3已具备类似人类专家的能力,也有发现未知漏洞的潜力。

Heelan比较了o3、Claude Sonnet 3.5与Claude Sonnet 3.7的表现,他先以他找到的另一个Kerberos释放后使用漏洞CVE-2025-37778进行测试,发现在o3上执行100次时,发现该漏洞8次;Claude Sonnet 3.7在100次的执行中发现3次;Claude Sonnet 3.5则全然没有发现它。至于不管是Claude Sonnet 3.5或Claude Sonnet 3.7都未发现CVE-2025-37899。