从今年2月开始攻击马偕、彰基,以及台湾多家上市柜公司而引起全台湾高度关注勒索软件黑客组织CrazyHunter,4月初刑事警察局公布黑客身份,并表示地检局已发布通缉,但对于黑客的攻击手法,近期终于有安全企业公布相关细节。

趋势科技本周通过博客文章披露这一系列锁定台湾的攻击调查结果,他们从1月初开始关注、调查CrazyHunter,并确认该组织约有8成的作案工具通过GitHub平台取得,且借由自带驱动程序(BYOVD)手法回避侦测。而根据黑客架设的数据外流网站,他们专门针对台湾的企业组织而来,尤其针对医疗保健及教育机构,但也有制造业及工业领域受害的情形。

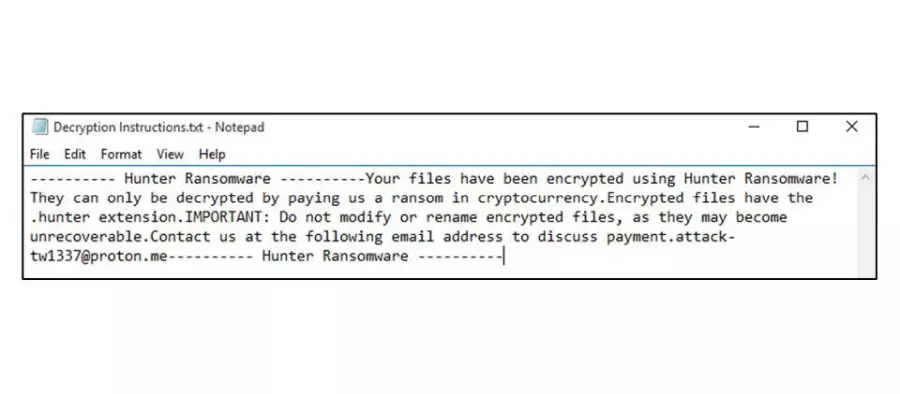

针对黑客使用的工具,最引起研究人员注意的是勒索软件构建工具Prince,原因是此工具可直接从GitHub取得,且能让攻击者轻易产生变种勒索软件来降低攻击门槛。此勒索软件以Go语言打造而成,黑客采用ChaCha20与ECIES算法加密受害计算机,并置换文件扩展名为.Hunter。在文件加密完成后,CrazyHunter会留下勒索消息Decryption Instructions.txt,并更换壁纸向受害者施压,要求他们支付赎金。

研究人员特别提及黑客广泛从GitHub取得开源工具并加以修改、运用的现象,也突显想要自行组建恶意攻击工具的门槛越来越低。其中,黑客从来发动BYOVD攻击的工具称为ZammoCide,他们搭配Zemana Anti-Malware含有弱点的驱动程序zam64.sys,借此终止与EDR有关的处理程序。

而对于权限提升及横向移动,CrazyHunter则是运用名为SharpGPOAbuse的工具,篡改群组原则对象(GPO),而能于受害组织的网络环境部署恶意酬载,并试图提升权限及横向移动。