美国网络安全暨基础设施安全局CISA将两项影响TP-Link路由器的弱点,纳入已知高风险漏洞(Known Exploited Vulnerabilities,KEV) 名单,分别为CVE-2023-50224与CVE-2025-9377。

CISA表示,这些漏洞已出现实际攻击迹象,要求联邦文官体系美国联邦文职行政部门(Federal Civilian Executive Branch,FCEB)必须在9月24日前依厂商指示完成修补,当无法修补应采取缓解措施或停用受影响设备。同时,CISA也呼吁一般组织将KEV列为弱点管理的优先处理项目,以降低系统暴露风险。

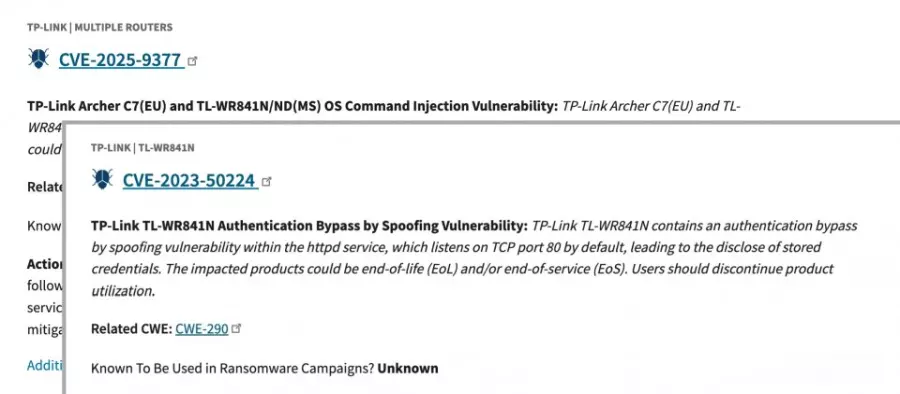

CVE-2025-9377属于OS指令注入,出现在Archer C7(EU)V2与TL-WR841N/ND(MS)V9的家长控制页面,属已验证且需高权限的远程命令执行,当攻击者具管理权限,得在设备上执行任意系统指令。

另一项漏洞CVE-2023-50224影响TL-WR841N,属于验证绕过问题,成因位于默认监听TCP连接端口80的httpd服务,其允许网络相邻的攻击者,在无需验证的情况下,通过默认监听TCP连接端口80的httpd服务,截取设备内存储的凭证。

根据CISA的BOD 22-01指令,只要被列入KEV的漏洞皆被视为已知遭利用,且对联邦企业环境具有重大风险,FCEB机关必须依CISA指定的期限采取修补或替代措施,以确保网络安全。虽然该指令仅适用于FCEB,但CISA建议所有企业与组织比照办理,将KEV纳入修补调度与风险管控流程,以避免因管理界面外露或访问控制不足而遭受攻击。