卡巴斯基GReAT团队发现黑客锁定热门生成式人工智能应用热潮,通过假冒DeepSeek-R1语言模型安装程序的Google广告,传播名为BrowserVenom的新型恶意木马,专门劫持受害者浏览器流量,并窃取个人数据。

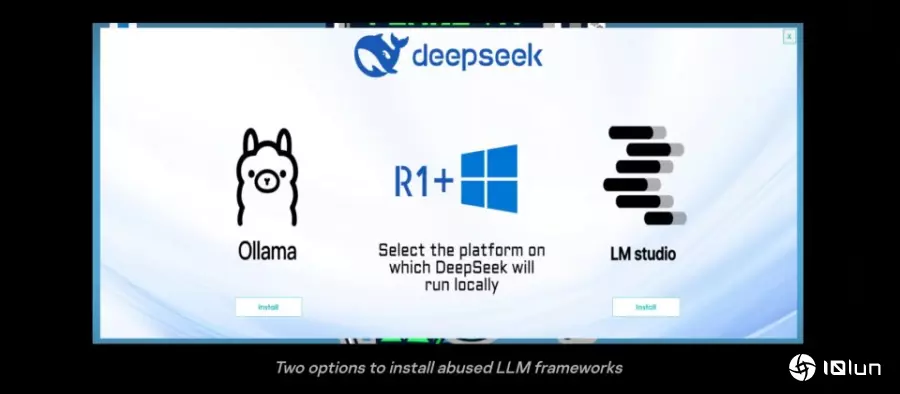

根据研究人员的调查,攻击者利用Google搜索广告,将针对DeepSeek R1关键字所创建的钓渔网站推至搜索结果页面顶端。该网站外观与DeepSeek官方网站极为相似,并会依据访客操作系统显示相对应的界面,进一步提升诱骗成功率。以Windows用户为例,进入钓渔网站后会仅出现Try now按钮,点击后则会出现CAPTCHA防机器人验证页面,实际上相关验证机制均以JavaScript混淆程序代码实例,目的是过滤自动化工具,提高钓鱼精准度。

当用户完成CAPTCHA步骤后,网站提供名为AI_Launcher_1.21.exe的假DeepSeek安装程序供下载。研究人员进一步分析这个安装程序后发现,文件内置多层恶意行为,首先,安装程序会侦测并尝试将受害者目录排除于Windows Defender防护之外,采用AES加密方式隐藏PowerShell命令,降低被内置杀毒软件拦截的机率。当执行环境具备系统管理员权限,该程序会继续下载第二阶段恶意执行文件,并将其存储于用户目录的指定路径。

最后一个阶段,安装程序会以同样的加解密流程,在内存中加载名为BrowserVenom的木马程序。BrowserVenom会先检查系统是否具备管理员权限,当符合条件便会自动安装由黑客签发的根凭证,以取得浏览器流量拦截与解密能力。之后,该木马会针对受害系统中常见的Chromium及Gecko架构浏览器,像是Chrome、Edge、Firefox与Tor Browser等,修改启动参数与用户设置文件,强制所有浏览流量经由黑客指定的Proxy服务器发送,完整监控受害者的网络流量内容,包含个人凭证、登录资讯甚至敏感文件数据。

由于攻击程序代码与钓渔网站内部皆发现俄语相关注解,因此本次攻击可能出自俄语系黑客组织之手。黑客采取自动化广告推送与全球钓鱼策略,大规模传播木马,依研究团队侦测,目前已知受害地区遍及巴西、印度、古巴、南非、尼泊尔等多个国家。