去年12月德国封锁预装于安卓物联网设备的恶意软件BadBox,并评估该国至少有3万台设备曝险,后来安全企业BitSight指出,全球有多个国家也出现灾情,他们掌握有19万台设备被绑架的情况,如今有安全企业公布新的发现,指出黑客发起新一波的攻击行动,且规模更加庞大。

安全企业Human旗下的威胁情报研究团队Satori与Google、趋势科技、Shadowserver基金会等合作伙伴联手,披露新一波的恶意软件BadBox 2.0攻击行动,并指出这是有史以来最大的联网电视(Connected TV,CTV)僵尸网络,估计有超过100万台设备被绑架,这些设备的流量遍及全球222个国家,其中,有超过三分之一设备位于巴西(37.82%)最多,美国近五分之一(18.21%)居次,但墨西哥、阿根廷、哥伦比亚等国也都出现受害设备。

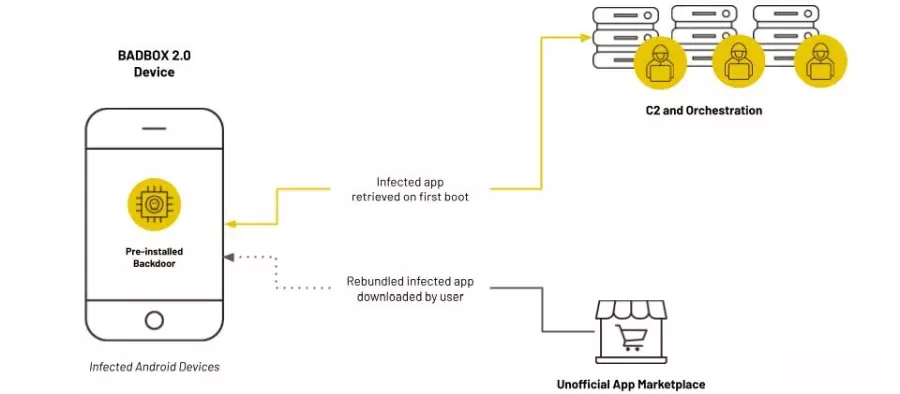

与BadBox相同的是,BadBox 2.0也是在低价联网设备植入后门程序,使得攻击者能够远程加载欺诈模块从事活动,而且,黑客传播恶意程序的渠道,主要是通过软件或硬件供应链下手,或是借由看似良性的应用程序挟带恶意程序加载工具,从而使用后门程序感染受害设备。

一旦攻击者成功植入BadBox 2.0的欺诈模块,受害设备随即成为僵尸网络的一部分,攻击者会将其用于程序化的广告欺诈、点击欺诈,以及提供恶意代理服务器服务。若是用户租用这种服务,就会进一步从事其他网络犯罪行为,例如:账号劫持(ATO)、产生用于犯罪的假账号、窃取动态密码(OTP)丶传播恶意软件或是发动DDoS攻击。

Human强调,遭到感染的设备涵盖平板电脑、联网电视、数字投影机等多种类型,且是低价且未经过Google验证的白牌设备,执行的是以安卓开源项目(Android Open Source Project,AOSP)打造的操作系统,并非采用Google官方认定的Android TV操作系统的联网电视,或是通过Play Protect验证的安卓设备。此外,这些设备全部为中国制造,并在全球各地销售。

在市面上的安卓设备其中,有不少白牌设备开发商直接以AOSP开发操作系统,并未通过Play Protect验证等Google相关的检验流程,甚至部分设备在生产的过程里,就可能已经被埋入恶意软件。

针对BadBox 2.0的发现,Satori研究人员与Google共同合作,中断其基础设施的运行。其中,Google在安卓设备内置的恶意软件防护机制Play Protect其中,能够识别并封锁这种恶意软件的行动,再者,Google也终止黑客使用的Google Ad账号。

而从事这起攻击的黑客,Human指出就是以往传播BadBox的那批人马,他们确认至少有4组人马从事BadBox 2.0攻击行动,这些黑客包括:SalesTracker Group、MoYu Group、Lemon Group,以及LongTV。

这些黑客各司其职,其中,SalesTracker Group管理C2基础设施、MoYu Group负责开发后门程序BadBox 2.0并传播;Lemon Group通过僵尸网络提供代理服务器租用服务。

至于LongTV,则是经营一家马来西亚的网际网络与多媒体公司,但实际上,以往该公司多款App曾被用于广告欺诈攻击。

值得留意的是,这4组人马共享C2服务器及基础设施,而且有紧密的业务往来。