华硕于周末针对DriverHub发布安全更新,解决主板驱动程序管理软件DriverHub二个漏洞。

编号CVE-2025-3462及CVE-2025-3463的漏洞。两项漏洞是由代号Bruh的安全研究人员发现并通报,可让攻击者远程滥用执行程序代码。

DriverHub为华硕驱动程序管理工具,它在主板上以后台程序执行,连接华硕网站(在此为driverhub.asus.com)以持续安装驱动程序更新。DriverHub使用RPC,外部网站可以借此发送API调用,和本地端服务互动。但是往往用户并未意会到该程序的执行。

CVE-2025-3462指涉DriverHub欠缺严谨安全检查,让未授权攻击者发送恶意HTTP调用和本地端软件功能互动。CVE-2025-3463则是DriverHub对外部发送的调用请求检查不周全,而通过恶意HTTP调用影响系统。CVE-2025-3462及CVE-2025-3463风险值分别为CVSS 8.4及9.4。

研究人员说明,DriverHub只检查调用请求的origin header是否包含driverhub.asus.com而不是精确比对。宽松的检查让攻击者可以通过子域名名或类似名称(如driverhub.asus.com.mrbruh.com)绕过验证,发送恶意RPC请求。

MrBrush展示了概念验证攻击,他在driver.asus.com.子域名上的恶意网站上传包含AsusSetup.exe、AsusSetup.ini设置文件及SilentInstall.cmd指令文件,以及PoC恶意执行文件calc.exe等压缩文件。驱使用户访问恶意网站。这方法是利用静默安装(silent install)指令,从AsusSetup.ini设置文件以管理员权限执行虽然验证不成功,但未删除的calc.exe,完成程序代码执行的目的。

不过研究人员说并未看到有人注册driverhub.asus.com,意味着在发布安全更新之前,应该没有被滥用发动攻击。

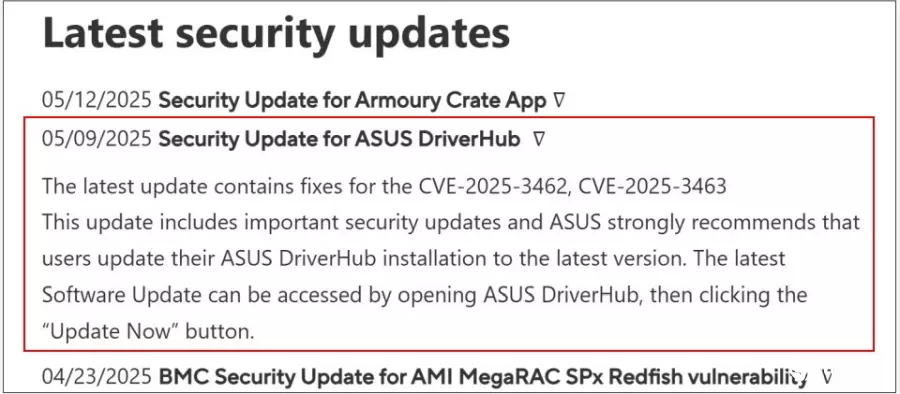

华硕除了发布更新软件修补两项漏洞,也说明漏洞只影响主板,并不影响笔记本、PC机和其他端点设备。要接受更新软件,打开华硕DriverHub点击Update Now即可。