黑客利用Docker的API来挖矿的情况不时传出,如今有更为隐秘的手法出现。

最近有一起挖矿攻击事故引起研究人员的注意,原因就是黑客使用了不寻常的手法,其中一项就是搭配洋葱网络(Tor Network),目的是掩盖他们的活动。披露此事的安全企业趋势科技指出,这些黑客在部署挖矿软件的过程里使用了Tor,而且运用名为zstd的公用程序来解压缩。研究人员提及黑客运用这项工具的原因,就是zstd采用名为ZStandard的算法,而具备超高压缩比与相当快速的解压缩速度。

研究人员认为,任何使用容器化应用程序的组织都有可能面临威胁,但他们看到黑客特别针对重度依赖云计算服务的行业下手,这些产业包含科技公司、金融服务、医疗看护组织。

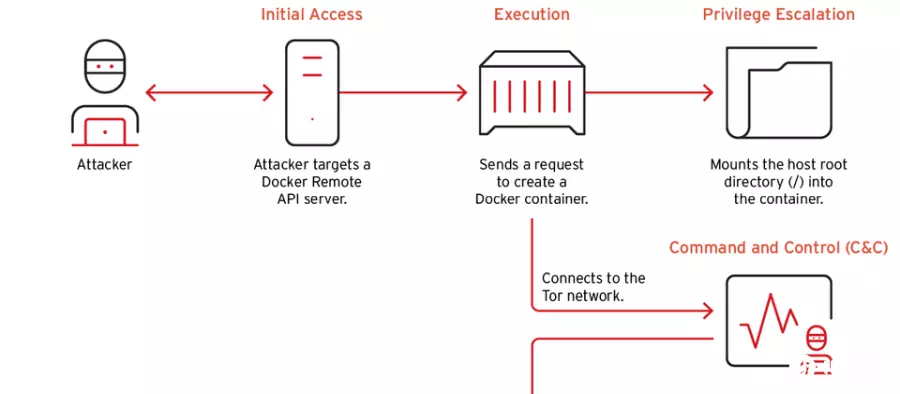

针对攻击活动的流程,趋势科技指出黑客通过IP地址198“.”199“.”72“.”27发动攻击,锁定暴露在网际网络的Docker远程API服务器,企图取得容器名单,目的是确认是否有容器在执行。之后,攻击者发出POST请求创建新容器,此容器以名为alpine的镜像文件为基础打造,并将主机的root文件夹(/hostroot)挂载到容器,上述均是操纵主机与容器逃逸常见的手法。

一旦攻击者成功创建新的容器,他们就会部署名为docker-init.sh的Shell脚本,然后检查之前挂载的/hostroot文件夹,篡改系统的SSH配置,允许使用root访问,然后将攻击者控制的SSH密钥添加到-/.ssh/authorized_keys其中,以便后续远程访问。

接着,攻击者解密经Base64算法处理的有效酬载,并通过Shell执行实际的恶意脚本,内置的命令替容器设置Tor连接,并从特定.onion域名的隐藏服务器抓取远程脚本,从而埋藏C2基础设施的来源,并发送恶意软件及挖矿软件。附带一提的是,这些黑客还运用名为socks5h的工具,转送所有的流量与DNS解析。

除了挖矿软件之外,这些黑客部署多种工具以便活动流程进行,例如:使用masscan横向移动、通过libpcap与libpcap截取封包、解压缩工具zstd,以及将应用程序流量导向Tor的工具torsocks。