安全企业Oligo Security公布轻量级遥测代理程序Fluent Bit一系列漏洞,并指出这些漏洞若不处理,攻击者有机会串联起来,用于接管云计算基础设施。

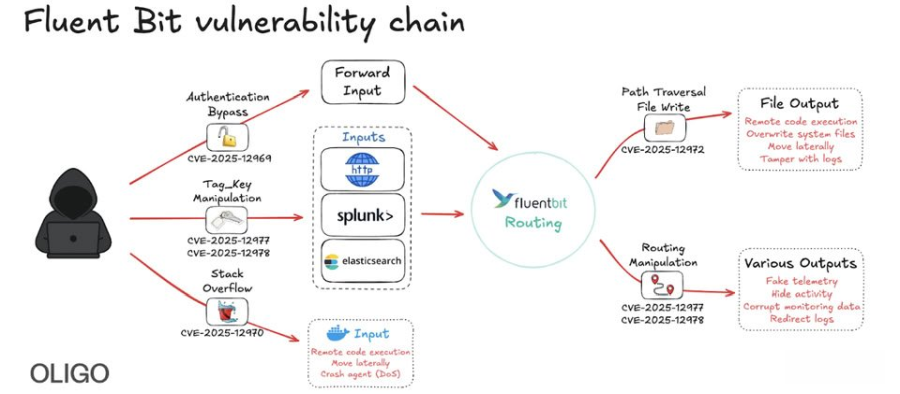

这些漏洞被登记为CVE-2025-12969、CVE-2025-12970、CVE-2025-12972、CVE-2025-12977,以及CVE-2025-12978,CVSS风险评分介于5.3至9.1,攻击者有机会用来绕过身份验证、进行路径遍历活动、远程执行任意程序代码(RCE)、造成服务中断(DoS),以及操弄标签(Tag),从而中断云计算服务、篡改数据,以及深入访问云计算环境与Kubernetes基础设施,同时,他们也能一并接管事件记录服务。值得留意的是,其中的CVE-2025-12972存在超过8年,代表这段期间推出的Fluent Bit,都存在相同的安全弱点。

Fluent Bit是开源的遥测代理工具,广泛用于收集、处理,以及转发事件记录数据,开发人员将其部署在数十亿个容器其中,总部署次数超过150亿,光是在一周内就有超过400万次拉取。此工具遍布于AI实验室、银行、汽车制造商,以及AWS、Google Cloud、微软Azure等主要云计算服务环境。Oligo Security找到的这些漏洞,攻击者不仅能深入云计算环境,通过Fluent Bit执行恶意程序代码,还能决定记录的事件内容,删除或篡改数据来隐藏攻击痕迹,甚至植入假的遥测数据与假事件,来误导安全人员。

对此,Oligo Security与AWS进行合作,并通过Fluent Bit项目,于10月8日发布更新版本4.1.1修补。Oligo Security也确认11月12日发布的4.2版,以及10月12日推出的4.0.12版,修补了相同的漏洞。不过,Google Cloud与微软Azure并未发布相关公告。

根据CVSS风险评分,最严重的是CVE-2025-12977,此问题出现用户控制的字段其中的衍生标签,可绕过清理的流程,导致攻击者能注入换行或是路径遍历,并有可能控制字符,破坏下游的事件记录,或是进行更广泛的输出攻击,CVSS风险评为9.1分。

另一个危险程度较高的是CVE-2025-12970,此为Docker输入造成的内存堆栈缓冲区溢出漏洞,攻击者可导致Fluent Bit宕机,或是借由创建名称极长的容器来执行程序代码,甚至能越过Fluent Bit控制主机,风险值为8.8。

特别的是,上述漏洞的CVE编号,并非Oligo Security与AWS登记,而是卡内基梅隆大学计算机网络危机处理暨协调中心(CERT/CC)所为。CERT/CC也发布安全公告,指出攻击者需要Fluent Bit的网络访问权限,才能利用这些漏洞。