研究人员发现一个冒充OpenAI ChatGPT Atlas浏览器网站的恶意网站,结合神似正版的网站和指令用户执行命令,得以绕过端点安全防护软件,骗取用户密码和凭证。

Fable Security研究人员Kaushik Devireddy是在主动Google搜索ChatGPT Atlas时,经由第一个赞助连接点进这个假网页。研究人员形容它是一个结合网站假冒、信任托管、混淆指令及权限升级的完美Clickfix攻击。

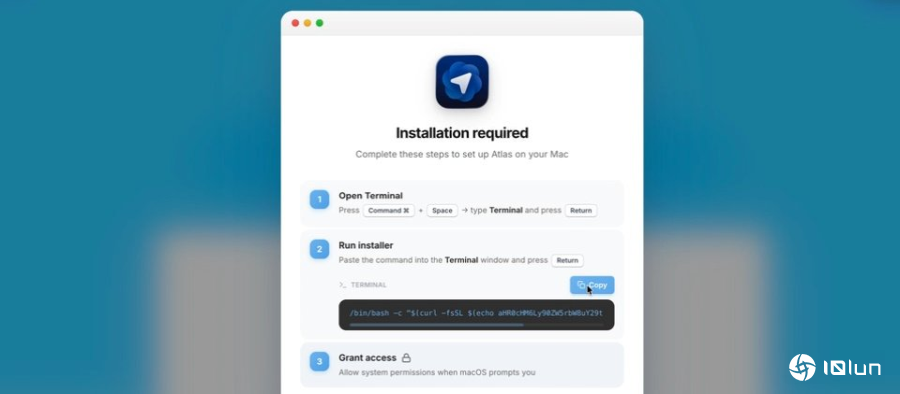

这个假网站借由托管在Google Site,以提升其可信度,而且网站设计和正版Atlas网站在排版及设计上几乎相同。但是假网站和正版操作指令有相当不同。有别于标准版installer(.dmg),冒牌网站提供一段看似无害的base64字符串指令,要求用户贴在Terminal执行。一旦执行后,该指令就解码成托管于一个攻击者控制域名的远程脚本程序。

该程序会反复要求用户输入不同macOS密码,直到用户输入正确的密码。接着,执行串利用该密码以提高权限高端第二阶段程序下载。本质上这个过程是典型的ClickFix攻击。但值得注意的是,下载的恶意程序都未触发CrowdStrike或SentinelOne的警示,因为社交工程加上用户允许的程序执行,可以绕过端点防护。

研究人员指出,这项攻击示范了新钓鱼攻击结合AI生成假网站、信赖托管网站、混淆指令及提权攻击,使钓鱼攻击不再需要钓鱼信件,只要赞助连接和搜索引擎,就能黑入用户。