近年来锁定Magento、WooCommerce等电子商城平台的攻击行动不时传出,其中最常见的入侵手法之一,就是利用零时差漏洞或已知漏洞而能得逞,但也有黑客反其道而行,佯称电商网站有安全弱点为由,从事网络钓鱼攻击。

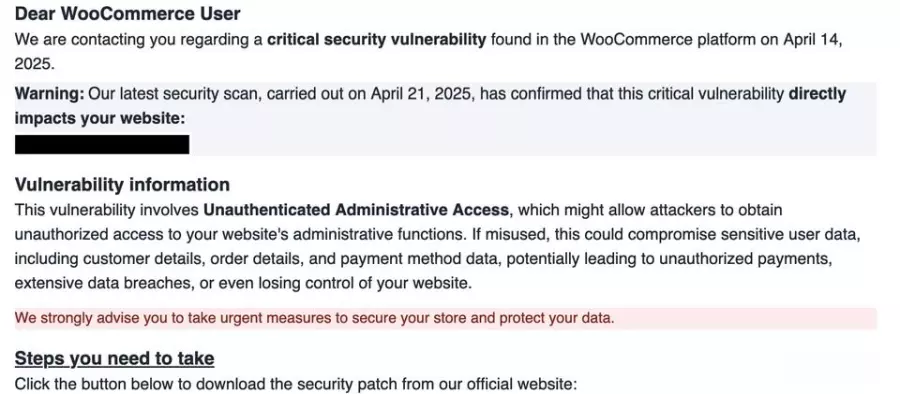

例如,安全企业Patchstack提出警告,他们发现专门针对WooCommerce网站管理员的大规模钓鱼攻击,黑客声称经过他们的扫描,网站有重大层级的安全漏洞,这项漏洞能被用于未经授权的状态下,以管理者身份入侵网站,若是不处理,攻击者就能窃取网站敏感的用户数据,包含客户资讯、订单细节,以及付款方式的内容。黑客甚至恐吓管理者,该漏洞可能会导致未经授权的付款,甚至让网站失去控制。

黑客建议网站管理者要尽快依照指示操作,从他们的网站下载修补程序,并以WordPress插件程序的形式上传、安装,然后激活,网站才会得到保护。然而,上述的一切,都是与黑客声称、却不实际存在的假漏洞有关,一旦网站管理者照做,黑客就会通过后门与创业公司建的管理员账号,来入侵受害网站。

Patchstack进一步调查此事,发现这起活动的手法几乎与他们在2023年12月披露的事故雷同,差别主要在于当时黑客针对WordPress网站的管理者而来,而且用了不存在的漏洞编号CVE-2023-45124。由于攻击者都假借安全漏洞的名义从事网络钓鱼活动,Patchstack认为很有可能是同一组人马所为。