今年3月,Apache基金会发布Java应用程序服务器Tomcat、中间件Camel的安全公告,披露Tomcat远程程序代码执行(RCE)暨资讯泄露漏洞CVE-2025-24813(CVSS风险为9.8分),以及Camel远程程序代码执行漏洞CVE-2025-27636与CVE-2025-29891(风险值5.6、4.8),同月下旬安全企业Wallarm警告,CVE-2025-24813被公开30个小时后,就出现概念验证程序代码(PoC),很快就会出现实际攻击,如今有其他安全企业证实这样的现象成真。

最近有一份调查报告披露上述3项漏洞遭到利用的迹象,指出在Apache基金会发布修补程序、研究人员公开概念验证程序代码不久,就出现大规模的漏洞扫描,黑客试图寻找存在漏洞的Tomcat与Camel主机下手。

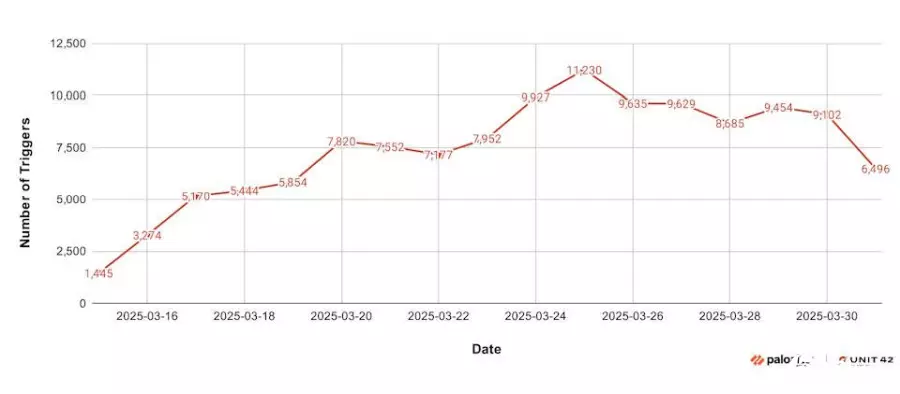

披露此事的安全企业Palo Alto Networks指出,他们在3月份一共拦截125,856次相关的探测、扫描,或是尝试利用漏洞的行为。这些攻击活动来自超过70个国家,在3月中旬这些漏洞公开后就随即大幅增加,并在一周之后达到高峰。对此,他们呼吁IT人员,要尽快套用更新程序。

根据Palo Alto Networks这次发布的报告,CVE-2025-24813的成因与Tomcat提供的Partial PUT功能有关,一旦攻击者成功利用,就有机会复写存放在磁盘上的串行化连接阶段(Session)文件,从而执行任意程序代码。这项漏洞形成的必要条件,就是Tomcat设置为存放HTTP连接阶段数据,使得攻击者能利用带有Content-Range的标头,引发Tomcat处理Partial PUT请求不当的现象。根据截取到攻击者实际使用的有效酬载呈现的漏洞利用手法,Palo Alto Networks发现,攻击者先发出HTTP PUT请求试图利用漏洞,目的是侦察目标服务器是否执行有弱点的Tomcat,假如利用成功,就有可能访问界外应用程序安全测试(Out-of-Band Application Security Testing,OAST)服务器。

针对CVE-2025-27636与CVE-2025-29891的部分,这两个弱点都存在于Camel的默认传入标头过滤器,使得攻击者有机会通过特定的HTTP标头或参数触发。Apache基金会在安全公告提及,这些漏洞发生的根本原因相同,他们也使用相同的程序代码进行修正,攻击者能够利用漏洞的必要条件,就是Camel路由采用了特定组件。而Palo Alto Networks也在调查报告提出类似看法,指出攻击者若是调整标头的大小写,就有机会绕过Camel的过滤器,从而利用漏洞。在其中一起利用CVE-2025-27636的攻击行动里,一旦成功触发,Camel服务器就执行echo命令;而在另一起尝试利用CVE-2025-29891的活动其中,攻击者疑似想要借此连往存在弱点的Tomcat服务器,并与OAST服务器进行连接。