恶名昭彰的勒索软件LockBit上周疑似遭黑,网站资产、密码及程序代码公开于网络上,研究人员也发现了LockBit下手的攻击目标及策略。

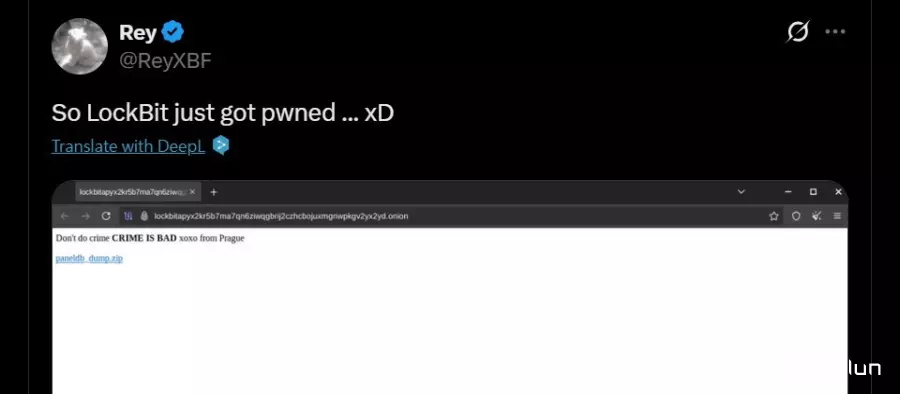

Bleeping Computer网站报道,名为Rey的黑客界人士首先发现,LockBit的联盟网站首先被置换成文本消息:“Donpt Do Crime. Crime is Bad. Xoxo from Prage”,并且粘贴了一个连向下载外流SQL数据库压缩文件的连接。

LockBit是著名的勒索软件即服务(Ransomware as a Service),是近年最主要的勒索软件攻击来源。其受害者超过2000家企业,包括航天龙头企业波音(Boeing)、中国工商银行、日本名古屋港及台积电供应商擎昊等。

根据Bleeping Computer及Qualys安全研究人员的分析,这份压缩文件疑为LockBit的内部资产,其中包含近6万个bitcoin网址、由合作伙伴创建的攻击程序build、存储build的基础架构配置、勒索软件黑和受害者从去年12月到4月底的协调对话记录4000多笔。此外还有可访问合作网络资源的75名管理员密码,有的还是明文存储。

Rey和代号为LockBitSuppLockBit管理员的对话中,LockBit方面证实遭黑,但表示没有私钥或数据外流。

专业媒体Dark Reading报道,外流的SQL数据库还显示其他LockBit攻击策略。例如LockBit在选择攻击目标时,可能挑选配置不当或授权过大的域名控制器(domain controller)。他们也锁定备份/回复代理人(agent)、磁盘加密设施及企业备份解决方案(如Citrix Encryption Service Utility and Storage Sync Agent),攻击时先关闭这些服务,防止系统回复数据。

此外,这些数据还透露一些LockBIt的活动记录,例如在5个月内,其受害者有超过1/3(35.5%)位于亚太区,仅10%位于北美。Qualys分析,LockBit要求的赎金远小于其所称的数百万美元。从小案件的4000美元,到较大案件的15万美元,而且若受害者支付Monero币而非比特币,则赎金要求最高还会打折20%。

这并非LockBit首次被外力入侵。去年2月LockBit网络基础架构遭美、英及澳洲警方合作的Operation Cronos缉查,关闭服务器、并接管攻击者及加密货币账户,并逮捕主嫌。

LockBit在去年春天的执法行动后试图重建并寻找合作伙伴,但趋势科技表示,监测数据显示LockBit重建并不成功。