Google威胁情报小组(Google Threat Intelligence Group,GTIG)与加拿大的公民实验室(Citizen Lab)本周披露一起来自俄罗斯国家级黑客的攻击行动,主要利用社交工程手法及应用程序专用密码(Application Specific Password,ASP)来绕过重要应用的多因素身份验证(Multi-Factor Authentication,MFA),进而入侵受害者的Gmail或其他服务。

有些第三方应用程序会需要用户登录以访问平台服务,后者涵盖了Gmail或其他Google服务,苹果的iCloud、通讯录或行程表,或是微软的Microsoft 365等;倘若用户已于平台上激活了MFA,但该第三方应用程序并不支持MFA,那么用户便必须在这些平台服务上生成一个16位数的应用程序专用密码,以供第三方应用程序使用,替代MFA。

此波攻击行动被Google命名为UNC6293,受害者之一是英国的俄罗斯专家Keir Giles,他披露许多俄罗斯的秘密活动,也撰写大量有关俄罗斯入侵乌克兰的文章。

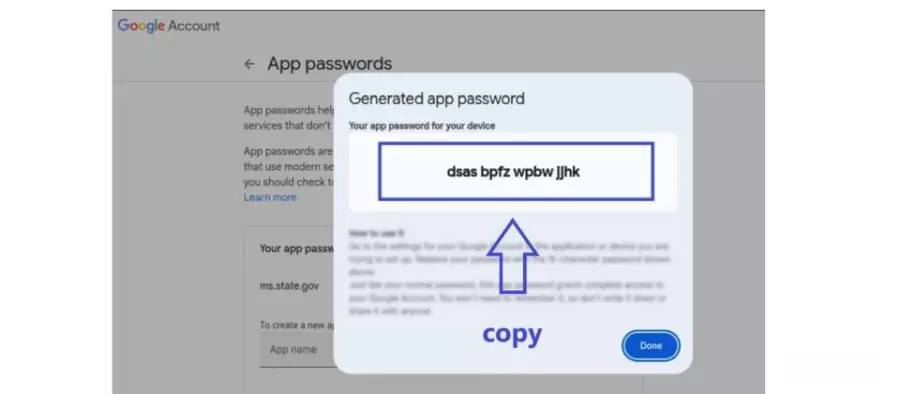

Giles在今年5月22日收到一名自称是美国国务院官员Claudie Weber的来信,Weber自称是美国国防部顾问,邀请Giles参与一场线上会议。虽然Weber通信时使用Gmail,但也将副本送到@state.gov邮件地址,在双方十多次的书信往来之后,Weber即发送了一个PDF文件,引导Giles于他的Gmail电子邮件账号中生成应用程序专用密码,并将它指定给一个名为ms.state.gov的程序使用,再截屏回传。

黑客让Giles以为他所创建的密码是用来安全访问国务院资源或登录会议,但实际上这个ASP凭证是用来让黑客访问Giles的Gmail账号。此外,Giles应黑客的要求在许多账号上都生成了ASP。

最后是Google发现了相关攻击,锁住了受影响的账号,接着禁用了黑客的Gmail账号。

UNC6293行动是在今年4月至6月间,锁定了许多知名学者与俄罗斯批评者展开攻击。Google表示,用户其许可以完全控制其ASP,可根据需求创建或撤销它们,且在用户创建时,会发送通知至相对应用的Gmail账号、恢复Email账号,以及任何登录Google账号的设备,以确保修户知道他们打算激活该形式的身份验证。

Google也提醒,在大多数的情况下是不需要也不建议生成ASP的。