以往锁定开发人员的攻击,多半针对NPM与PyPI组件用户而来,然而最近锁定IDE工具Visual Studio Code(VS Code)用户的情况也越来越多,攻击者上架恶意延伸组件对开发人员下手,现在有人以此传播勒索软件。

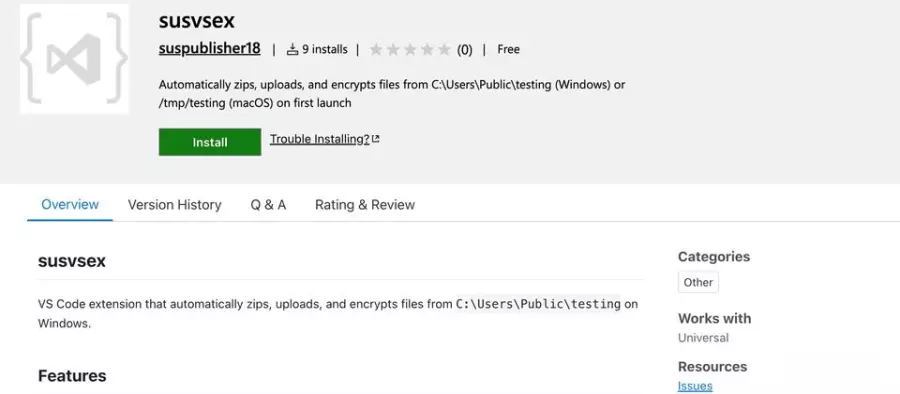

安全企业Secure Annex近日在VS Code延伸组件市场发现名为susvsex的恶意组件,此组件的作者在说明网页,竟大言不惭地表示其中具备勒索软件功能,一旦组件启动,就会自动加密特定文件夹的文件,然后用ZIP文件打包及上传,而且,该组件还能同时对Windows与macOS计算机下手。怪异的是,开发者如此公然表明组件具有勒索软件的特性,竟然能够通过微软的审核流程,引起Secure Annex的注意。

基本上,VS Code的使用上,若需进行安装这类改变软件执行状态的处理程序时,该组件就会启动,利用写死的(Hard-coded)IP地址、加密密钥,以及C2目的地,并搭配执行周期的间隔时间组态,不断执行连接。但Secure Annex提及,许多程序代码声明与指派的数值都加入了注解,这在人工编写的程序代码其中并不寻常,因此他们认为,这些程序代码显然是通过AI生成。

接着,该组件会执行特定的函数,使用AES-256-CBC算法执行加密文件工作,后续也将文件上传到攻击者的服务器。虽然攻击者仅指定加密暂存文件夹的文件,影响有限,但若通过版本更新或接收攻击者的命令,就有可能造成严重危害。

当勒索软件成功加密文件,而攻击者会利用私人GitHub存储库创建C2信道,而恶意组件也会定期检查储库的内容,确认是否有新的命令。Secure Annex观察C2运行方式后,也证实恶意软件是运用AI打造。一旦命令成功执行,受害计算机就会运用延伸组件内置的GitHub私人访问权限(PAT),将输出结果写入存储库。

值得留意的是,根据安全新闻网站Bleeping Computer的报道,Secure Annex最初向微软安全回应中心(MSRC)通报此事,MSRC回应此案件超出处理范围,并决定结案。在外电报道此事后,微软已将此组件下架。