为了在安卓手机上能窃取机密数据,许多恶意软件通常会通过覆盖画面等手法引诱用户上当,但如今出现更复杂的手段,用户更难发现有异。

移动设备安全企业Zimperium披露名为GodFather的金融木马,此恶意程序对全球近500款银行应用程序的用户而来,主要集中对土耳其下手。这款恶意软件与以往的金融木马最大的不同,就是采用一种高端的设备端虚拟化技术(On-deviceVirtualization),而能劫持数种合法的应用程序,其中包含行动银行及加密货币相关的App。

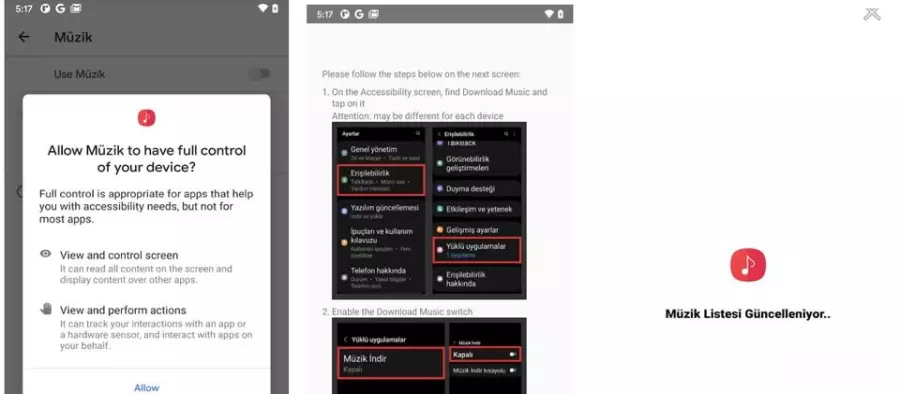

由于这种新手法是在受害设备创建完整的、隔离的虚拟化环境,有别于一般恶意程序是借由伪造的登录画面来骗取帐密数据,此恶意软件能在受害手机部署带有虚拟化框架的恶意“主机”应用程序,并用来下载真实的行动银行与加密货币App,然后通过攻击者的沙箱环境执行。一旦受害者激活手机里的正牌应用程序,攻击者就会将他们重定向虚拟化环境的另一个App,使得这些用户的一举一动,包含点击、输入的数据内容,都受到GodFather的监控。

相较于以往金融木马等恶意程序,这种虚拟化手法能让攻击者完全了解应用程序的处理程序,进而即时拦截帐密数据与敏感数据;再者,攻击者不仅能远程控制GodFather,还能借由挂钩(Hooking)框架篡改虚化版的行为,从而有效地绕过安全检查机制。

除此之外,黑客也使用了其他回避侦测手法,其中一种是操弄ZIP压缩文件,将程序代码转移到Java层,而能让静态分析工具无法发现有异。

针对这起攻击行动的发现,研究人员指出类似滥用虚拟化的手法并非首例,其中一个是2023年底出现的恶意程序FjordPhantom,黑客为了回避侦测,他们在容器环境执行恶意程序代码。但这次GodFather的手段更为可怕,因为用户操作的是正牌应用程序,不仅无法从操作画面发现异常,许多安全防护机制也难以识别这种恶意行为,研究人员认为,这严重破坏了人们对移动应用程序之间的信任。