在以往勒索软件攻击事故里,黑客多半针对Windows计算机而来,最近2至3年也针对VMware虚拟化平台打造Linux版加密工具,如今黑客盯上缺乏EDR系统防护的物联网设备,从而回避企业组织的侦测。

提供威胁情报信息及风险顾问的安全企业S-RM披露不寻常的勒索软件Akira攻击事故,受害组织在网络环境里的服务器部署了EDR系统,成功侦测并拦截勒索软件攻击,然而黑客并未就此收手,而是进行网络扫描,找到未受保护的网络摄影机入侵,成功回避EDR侦测并部署勒索软件。

究竟Akira如何入侵受害组织?S-RM指出是通过远程访问系统得逞,这次黑客使用的是AnyDesk,以便在外传窃得数据之前能够持续访问受害组织的网络环境。

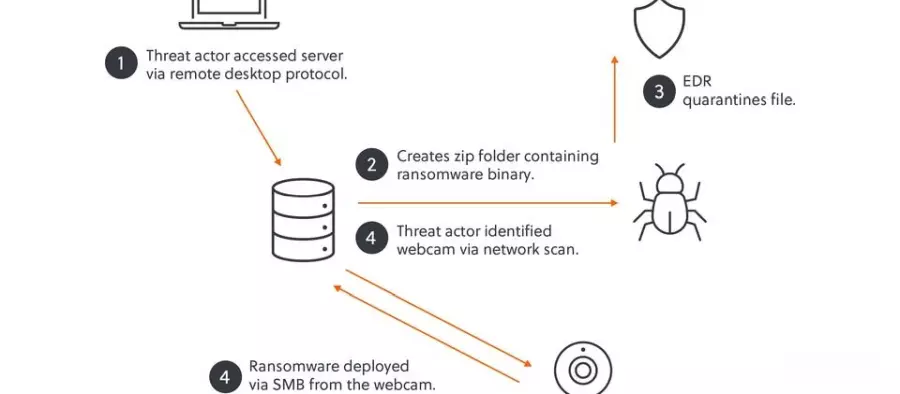

后续黑客通过远程桌面连接(RDP)横向移动到其中一台服务器,并试图部署勒索软件,而在这之前,都是该组织攻击行动的典型手法。

然而,在黑客尝试从受到密码保护的ZIP文件解出勒索软件执行文件过程里,受害主机的EDR工具侦测到异状并进行隔离。于是这些黑客改变做法,对内部网络进行扫描,发现网络摄影机及指纹扫描仪等多种物联网设备并未受到EDR系统保护,因此黑客可能借由渗透这些设备来回避侦测。

S-RM指出,遭到利用的网络摄影机存在以下特点,使得黑客有机可乘。首先,就是该摄影机存在多项重大漏洞,攻击者能在未经授权的情况下访问镜头、部署Shell工具。

再者,该设备执行精简版的Linux操作系统,而能执行多种Linux命令。此外,因为存储空间极为有限,该设备完全无法部署EDR系统而不受保护。

在确认网络摄影机是符合条件的利用对象后,黑客随后就对其部署Linux版勒索软件,并借由网络摄影机访问SMB共享文件夹,而能对受害网络加密文件。