今年3月微软在例行更新(Patch Tuesday)总共修补57个漏洞,其中有7个零时差漏洞最受到关注,且有6个已有实际攻击行动而成为焦点,但也有当时公布的安全漏洞,微软评估利用的可能性不高,触发漏洞存在必要条件,认为其风险不高,后续被黑客盯上并相继用于攻击。例如,当时修补的NTLM散列值泄露漏洞CVE-2025-24054(CVSS风险6.5分),近期有安全企业提出警告,在微软公告一周后,他们发现有人将其用于实际攻击行动。

安全企业Check Point指出,他们约从3月19日发现相关攻击,黑客试图用于泄露NTLM散列值或是用户密码,并用来入侵受害计算机。到了20至21日,研究人员看到有人试图针对波兰及罗马尼亚的政府机关及企业,利用垃圾邮件接触受害者,借此传播Dropbox连接。一旦用户依照指示打开,就会触发与NTLM有关的已知漏洞,从而让攻击者能挖掘NTLMv2-SSP散列值,而其中一个遭到攻击者利用的漏洞,就是CVE-2025-24054。

由于这项安全漏洞与欺骗有关,当时微软提及利用的前提是必须与用户互动,但该公司也特别提到,此弱点只需用户进行最少的互动,就有可能成功触发,这些互动包含对恶意文件进行选取、点击右键,以及在打开或执行文件以外的其他行为。Check Point指出,攻击者只要利用特定的library-ms文件,就能利用这项弱点。

针对这波试图利用CVE-2025-24054的情况,Check Point自3月19日至25日总共发现超过10起攻击行动,而所有活动的最终目标,就是从受害计算机找出NTLMv2-SSP散列值。黑客用来收集相关数据的SMB服务器,分散于俄罗斯、保加利亚荷兰、澳洲、土耳其。

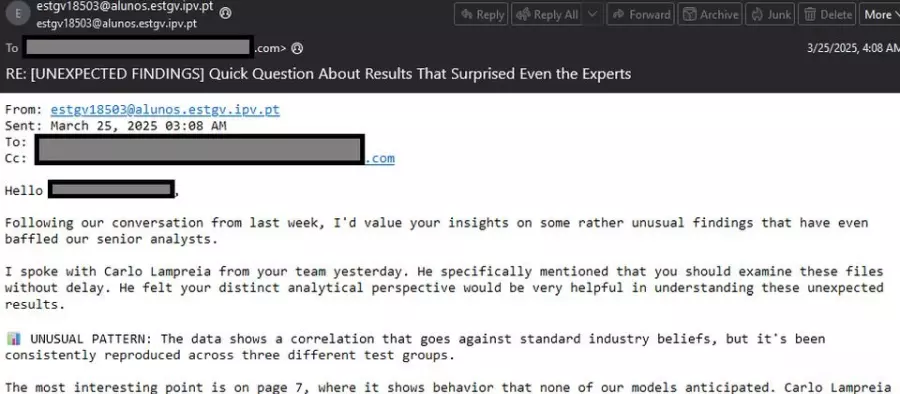

研究人员提及其中部分攻击行动的发生过程,他们指出攻击波兰及罗马尼亚政府机关及企业的事故为例,用户一旦收到黑客的垃圾信并依照指示点击连接,就会从Dropbox下载压缩文件xd.zip,若是将此压缩文件打开,由于内置能触发CVE-2025-24054的文件xd.library-ms,用户就会中招,而有可能导致NTLMv2-SSP散列值外流。

但除此之外,黑客也试图通过其他方法泄露NTLM散列值,例如xd.zip内置的xd.url,就是利用CVE-2024-43451及网络共享文件夹来达到目的。此ZIP文件也内置Website及LNK文件,攻击者借此创建SMB连接,从而窃取用户的NTLM散列值。

针对攻击者的身份,研究人员根据黑客使用的CVE-2024-43451,以及SMB服务器的IP地址,这些分别与俄罗斯黑客UAC-0194、APT28(Fancy Bear)有关,他们不排除是俄罗斯国家级黑客所为,但目前没有进一步的证据能佐证黑客的身份。

值得留意的是,Check Point也发现黑客直接挟带library-ms文件的恶意邮件,这样的情况更加危险,因为收信人一旦另存附件,就有可能触发CVE-2025-24054。