1月14日Red Hat产品安全工程师Nick Tait在Openwall安全社交媒体讨论区指出,经渗透测试员Aleksei Gorban与3名Google研究人员通报,文件同步服务器Rsync存在6项漏洞,并指出其中最严重的弱点相当危险,因为攻击者只要能匿名访问Rsync服务器,就有机会执行任意程序代码,开发团队同日发布3.4.0版修补上述漏洞。这些漏洞很可能会波及全球66万台服务器,影响范围将会相当广泛。

Rsync是Unix、Linux操作系统里相当常见的文件同步工具,标榜通过增量传输的方式来减少需要使用的网络流量,此文件同步系统不仅许多类Unix操作系统内置,也有多套备份系统以Rsync为基础开发,例如:Rclone、DeltaCopy、ChronoSync,因此采用Rsync开发的应用程序也可能受到波及。

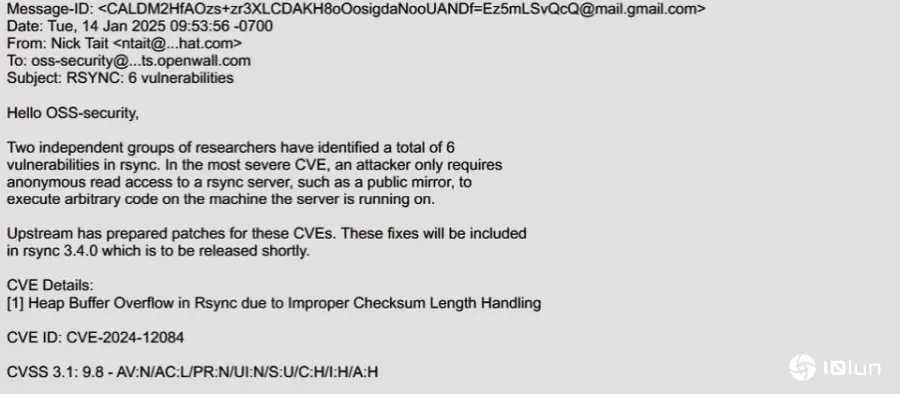

根据CVSS风险评分,最严重的漏洞是由Google研究员Simon Scannell、Pedro Gallegos、Jasiel Spelman找到的CVE-2024-12084,这项弱点存在于3.2.7版以上的Rsync,发生的原因在于Rsync处理程序对检查码(checksum)的长度验证不当,导致记体缓冲区溢出,CVSS风险评为9.8分(满分10分)。

研究人员指出,一旦攻击者让MAX_DIGEST_LEN字段超过SUM_LENGTH固定的16字节长度,就有机会越界写入sum2缓冲区。

另一项Rsync高风险层级的漏洞CVE-2024-12085也值得注意,此为资讯泄露漏洞,出现在Rsync处理程序比对文件检查码过程,攻击者借由操弄检查码的长度,就有机会导致该程序比对检查码及未初始化内存,从而泄露部分未初始化的堆栈数据,CVSS风险为7.5。

究竟这批弱点的影响范围有多广?卡内基梅隆大学所属的计算机网络危机处理暨协调中心(CERT/CC)指出,Arch、Gentoo、NixOS、Red Hat、SUSE等多个版本Linux操作系统已确认受到影响;安全新闻网站Bleeping Computer通过物联网搜索引擎Shodan进行调查,结果发现有超过66万台服务器可能曝险,这些服务器大部分位于中国,有52.1万台,美国、香港居次,分别有4.8万、2.2万台。