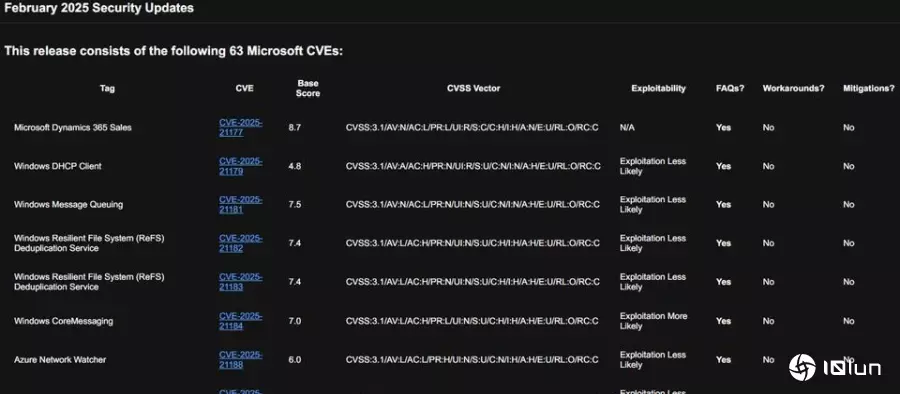

2月11日微软发布本月例行更新(Patch Tuesday),总共修补63项弱点,数量较上个月159个减少许多。这次修补的漏洞其中,包含20个权限提升漏洞(EoP)、2个安全功能绕过漏洞、25个远程程序代码执行(RCE)漏洞、1个人信息讯泄露漏洞、9项拒绝服务(DoS)漏洞,1个可被用于篡改的漏洞,以及5项可被用于欺骗的漏洞。

值得留意的是,这次有4个是零时差漏洞,有两个被用于攻击行动,皆被列为高风险等级,CVSS风险分别为7.1、7.8,分别是:Windows存储权限提升漏洞CVE-2025-21391,以及适用于WinSock的Windows附属功能驱动程序(Ancillary Function Driver,AFD)权限提升漏洞CVE-2025-21418,美国网络安全暨基础设施安全局(CISA)已将它们纳入遭到利用的漏洞列表(KEV),要求联邦机构必须在3月4日之前完成修补。

其中,CVE-2025-21391相当特别,因为其类别属于“在文件访问之前的不当连接解析(Improper Link Resolution Before File Access,CWE-59)”,攻击者想要利用的难度不高,且过程中无需用户互动。微软强调,这项弱点不会造成机密敏感资讯的泄露,然而一旦成功利用,攻击者就有机会删除系统上的特定文件,甚至有可能导致某些服务中断。

但究竟这种能删除文件的漏洞如何让攻击者提升权限?微软并未说明。漏洞悬赏项目Zero Day Initiative(ZDI)指出,这是首度有人将Windows存储服务弱点用于实际攻击的情况。而攻击者利用CVE-2025-21391提升权限的方式,ZDI推测很有可能是类似他们3年前披露的攻击手法。

另一个被用于实际攻击的漏洞CVE-2025-21418,为内存缓冲区溢出的弱点,一旦攻击者成功利用,就有机会得到SYSTEM权限。微软指出,攻击者想要利用该漏洞的复杂性不高、无需高权限,过程中也不需要用户互动。

虽然微软并未透露其他细节,但安全企业Rapid7指出这种漏洞威力不容小觑,他们提及CVE-2025-21418与另一个AFD权限提升漏洞CVE-2024-38193非常类似,该漏洞微软去年8月修补、危险程度同为7.8分,当时通报此事的安全企业Gen Digital表示,他们看到朝鲜黑客Lazarus利用这项弱点访问系统敏感区域,并利用恶意软件Fudmodule隐匿攻击行动。

另外两项被列为零时差漏洞的是CVE-2025-21377、CVE-2025-21194,这些漏洞在微软发布公告前已遭到公开,CVSS风险为6.5、7.1。

其中,CVE-2025-21377与NTLM散列值泄露有关,攻击者只需引诱用户进行少量互动就能利用;CVE-2025-21194存在于微软Surface笔记本,属于安全功能绕过漏洞,攻击者必须搭配特定条件才能利用。