由德国波鸿鲁尔大学研究人员披露的CVE-2025-32433,是Erlang/OTP SSH函数库的一项重大安全漏洞,CVSS v3评分达10.0分,属最严重等级的远程程序代码执行漏洞。该漏洞来自SSH协议消息处理逻辑缺陷,允许未经验证的用户通过精心设计的协议封包,在尚未完成身份验证的阶段,绕过安全机制直接执行指令,进而全面控制或瘫痪目标系统。

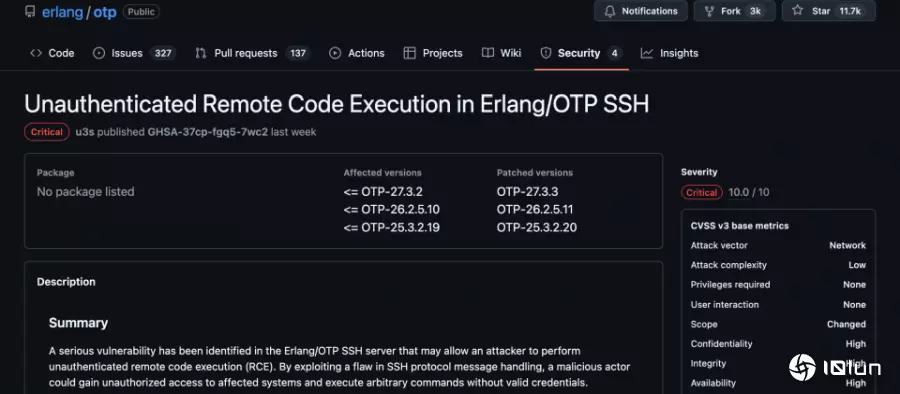

根据Erlang官方于GitHub公告的安全通报,受影响版本涵盖OTP-25、OTP-26与OTP-27分支的多个次要版本,当系统或应用层采用Erlang/OTP提供的SSH服务器模块,极可能处于高风险环境。官方已针对各分支发布修补版本,分别为OTP-25.3.2.20、OTP-26.2.5.11与OTP-27.3.3,建议用户尽快升级,并在未能立即修补的情况下,考虑先行停用SSH服务或通过防火墙限制外部访问。

此漏洞主要涉及服务器在处理未经验证用户所送出的SSH协议消息,缺乏应有的封锁行为。根据程序代码修补内容,后续版本已加入RFC 4252所规范的验证前封包处理逻辑,当服务器接收到不应出现的消息时,会主动中断连接并记录异常消息。这项修正从根本上防止未经授权的封包被处理并进入后续执行流程。

引起关注的另一层面,则是有研究人员实验性地使用GPT-4等人工智能模型,在尚无公开攻击程序的情况下,通过阅读通报内容与比对修补差异,自动生成概念验证攻击码,并成功于本机测试环境触发漏洞。这代表人工智能工具虽已具备协助完成漏洞分析、行为比对与初步攻击模拟的能力,但在提升安全研究效率提升的同时,也加快漏洞武器化的速度。

Erlang/OTP广泛用于即时通信、分布式系统与高并行应用场景。对于具有SSH远程管理功能的环境,该漏洞的潜在影响重大,建议开发者查看服务架构中采用的Erlang/OTP SSH模块,并依照官方建议进行修补与风险管控。

目前此漏洞仍处于NVD补充分析阶段,尚未公布完整的CWE分类与攻击细节,但已有数个第三方单位陆续针对其可能危害发布观察与攻防测试记录。