黑客攻击WordPress网站的事故不时传出,其中较常见的手法是利用插件程序的弱点,从而控制整个网站,但如今出现专挑特定类型插件程序而来的手段。

安全企业Sucuri于2月中旬披露新形态的WordPress网站攻击行动,黑客锁定Must-UsePlugins(mu-plugins)插件程序文件夹而来,借此在网站植入后门程序,以便远程执行恶意程序代码,如今相关攻击规模再度扩大,黑客滥用上述插件程序来埋入更多恶意软件,并进一步对网站用户发动攻击。

什么是Must-UsePlugins?这类插件程序会部署在特殊文件夹,并会自动对所有网页激活。这种形态的插件程序通常运用在为主机加入特定的功能,不会在管理主控台的插件程序页面出现,也无法直接停用。

然而,Sucuri发现,黑客滥用部署这类插件程序的文件夹wp-content/mu-plugins/,置入恶意程序代码,他们一共看到3种形态的攻击行动。

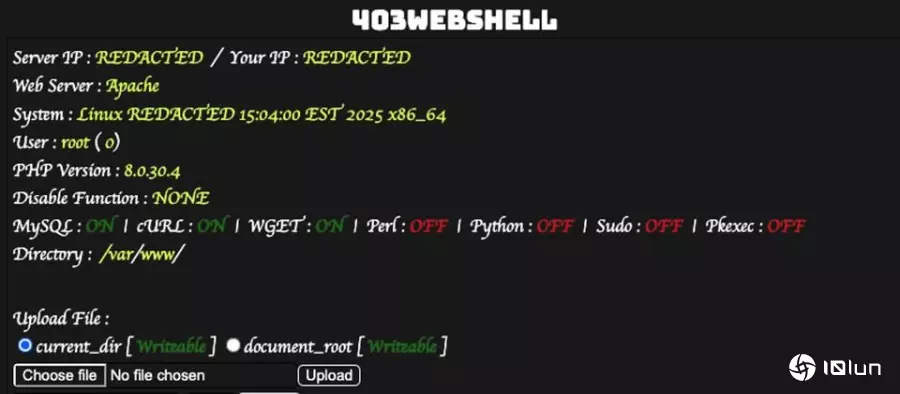

其中一种是假借提供更新的名义,将网站用户重定向外部网站的恶意软件攻击。第2种则是在网站植入Web Shell,使得攻击者能够执行任意程序代码,从而近乎完全控制整个网站。最后一种是注入垃圾内容的工具,黑客利用脚本在网站里注入垃圾内容,从而用来提升搜索引擎优化(SEO)排名,或是从事欺诈行为。

针对攻击者的目的,研究人员认为主要是牟取经济利益,同时埋入恶意酬载,以便持续在网站上从事相关活动。而究竟黑客如何入侵受害网站,他们推测,很有可能是针对存在弱点的插件程序及布景主题、利用外流的管理员帐密,或是锁定安全性不佳的托管环境而得逞。