锁定物联网设备安全漏洞而来的僵尸网络RondoDox,最早是半年前安全公司Fortinet发现相关活动,当时他们看到黑客大肆扫描TKB的DVR设备操作系统命令注入漏洞CVE-2024-3721,以及中国网络设备厂商厦门四信科技工控路由器命令注入漏洞CVE-2024-12856,如今有安全公司指出,此僵尸网络的活动最早可追溯到2025年3月。

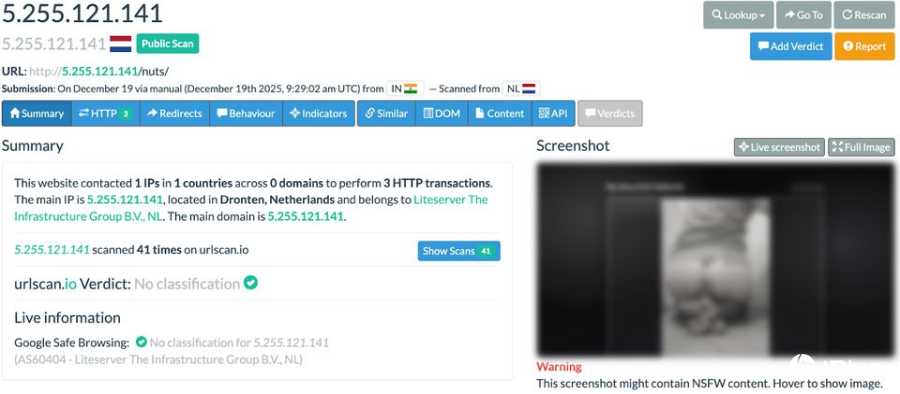

威胁情报公司CloudSEK指出,RondoDox从12月上旬开始转换主要攻击目标,利用CVE-2025-55182(React2Shell)绑架Next.js应用程序服务器,后续进一步更换基础设施从事相关活动,该公司从12月13日起,不到一周,已发现超过40起重复的攻击活动。此僵尸网络病毒迄今已发展出超过10个变种,CloudSEK也确认有6台C2服务器用于相关活动。

CVE-2025-55182存在于React服务器组件(React Server Components,RSC)的重大漏洞,发现此漏洞的研究人员将其命名为React2Shell,此漏洞可被用于远程执行任意程序代码,CVSS风险值达到10分,而且非常容易利用,公开不久就有多组中国国家级黑客、僵尸网络、挖矿软件,以及木马程序用于实际攻击活动,其中一组就是使用RondoDox的黑客团体。

针对RondoDox活动的形态,大致可区分成3种,这些黑客先在3月至4月手动操作,进行零星尝试,后续在4月至6月已发展成每天自动化扫描,从7月开始威胁加剧,已演变成每小时都在执行自动部署作业,其中攻击活动的高峰,约从12月13日出现。

RondoDox锁定Next.js应用程序服务器的漏洞利用活动,大致可分成两个阶段,12月8日至16日进行漏洞扫描,寻找存在React2Shell的服务器,接着从12月13日开始,通过Node.js于目标主机植入僵尸网络病毒,随后下载ELF二进制文件并于后台执行。这些ELF文件包含Mirai变种、挖矿软件,以及僵尸网络加载工具。

在黑入Next.js应用程序服务器之前,RondoDox不光针对物联网设备,也曾试图绑架XWiki服务器,11月初也将重大漏洞CVE-2025-24893纳入武器库,此漏洞攻击者无需通过身份验证,即可通过特定请求连至Xwiki主机执行任意程序代码(RCE),CVSS风险评分为9.8分。