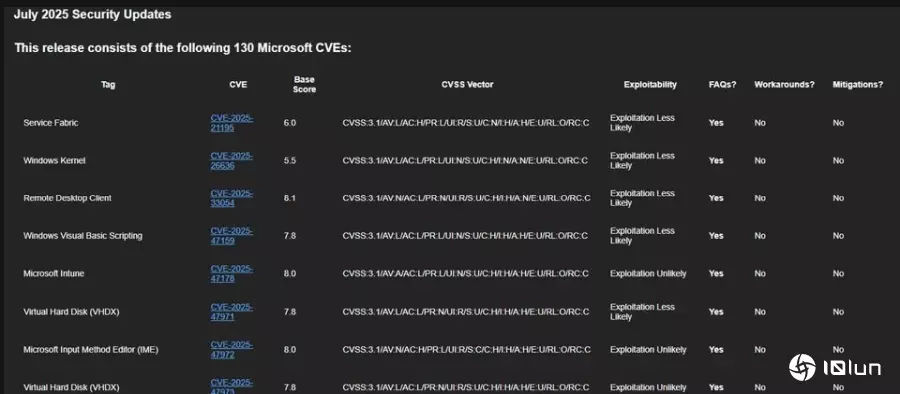

7月8日微软发布每月例行更新(Patch Tuesday),总共修补130项漏洞,数量仅次于一月份的159个,为今年以来的第二多,也较上个月67个增加快一倍。从漏洞的类型来看,权限提升漏洞最多,有53个,其次是远程程序代码执行(RCE)漏洞,有41个;其余为资讯泄露、安全功能绕过、拒绝服务(DoS),以及可被用于欺骗的漏洞,分别有18个、8个、6个、4个。根据漏洞的严重程度而言,有11个被评为重大层级,它们全部都是RCE漏洞,其中又以Office漏洞最多,有4个。

根据CVSS评分,最严重的是CVE-2025-47981,此漏洞存在于SPNEGO Extended Negotiation Security Mechanism(NEGOEX)安全机制,攻击者可发送恶意消息到服务器触发漏洞,从而能够远程执行任意程序代码,风险值达到9.8(满分10分)。虽然微软并未说明漏洞细节,但长期观察、分析微软每月例行更新的安全企业Rapid7、漏洞悬赏项目Zero Day Initiative(ZDI),皆特别提出警告。Rapid7指出,此为预先身份验证漏洞,代表攻击者能借此取得特殊权限,而且微软认为很快就会有人试图利用,用户应尽快安装更新程序;ZDI指出利用过程无需用户互动,而且该漏洞具备蠕虫特质。

另一项Rapid7与ZDI警告的安全漏洞,是存在于SharePoint的重大漏洞CVE-2025-49704,一旦攻击者成为网站的所有者,就有机会在SharePoint服务器写入任意程序代码并注入,或是远程执行程序代码,CVSS风险评为8.8。Rapid7指出,微软提及攻击者需取得网站所有者的权限,却又表明不需要额外的权限提升,相当不寻常;ZDI透露这项漏洞是在Pwn2Own Berlin 2025找到,相当危险,因为攻击者能通过网络进行程序代码注入,不过,想利用该漏洞,需满足一个必要条件,那就是需事先通过部分层级的身份验证。

附带一提,在7月例行安全更新公告中,CVE-2025-49719是在微软修补前就已经被公开的零时差漏洞,存在于SQL Server,为高风险层级的资讯泄露漏洞,起因是输入验证不当,未经授权的攻击者能通过网络泄露资讯,CVSS风险为7.5分,究竟该漏洞能被用来窃取什么样的资讯,微软并未直接说明,仅透露能从未初始化的内存窃取数据,后续影响有待观察。