今年9月,Adobe修补电子商务管理平台Adobe Commerce及Magento的重大层级漏洞CVE-2025-54236(CVSS风险评分为9.1),将此漏洞命名SessionReaper的安全企业Sansec提出警告,近期已出现漏洞利用的情况,但目前仍有超过六成的电子商务管理平台尚未修补,而成为黑客潜在的目标。

10月22日Sansec提出警告,他们首度侦测到有人积极利用该漏洞的状态,由于全球仅有38%的Adobe Commerce及Magento平台修补了SessionReaper,且攻击面管理企业Assetnote已公布相关细节,Sansec预期接下来很快就会出现大规模漏洞利用活动。对此,他们呼吁IT人员应尽快套用修补程序,若是无法套用,应通过应用程序防火墙(WAF)进行防护。再者,Sansec也呼吁IT人员扫描电子商务管理平台是否遭到入侵。

针对漏洞遭到利用的情况,Sansec当天一共拦截至少250起尝试利用SessionReaper的活动,这些攻击来自5个IP地址。一旦攻击者成功利用漏洞,就会部署以PHP打造的Web Shell,或是能探测PHP系统资讯的有效酬载。

对于SessionReaper带来的安全风险,Sansec认为与最近几年Adobe Commerce及Magento出现的重大漏洞同样危险,例如:去年披露的CosmicSting(CVE-2024-34102)、2022年公布的TrojanOrder(CVE-2022-24086与CVE-2022-24087),以及2015年的Shoplift,这些漏洞往往在公布后数个小时就被用于实际攻击。

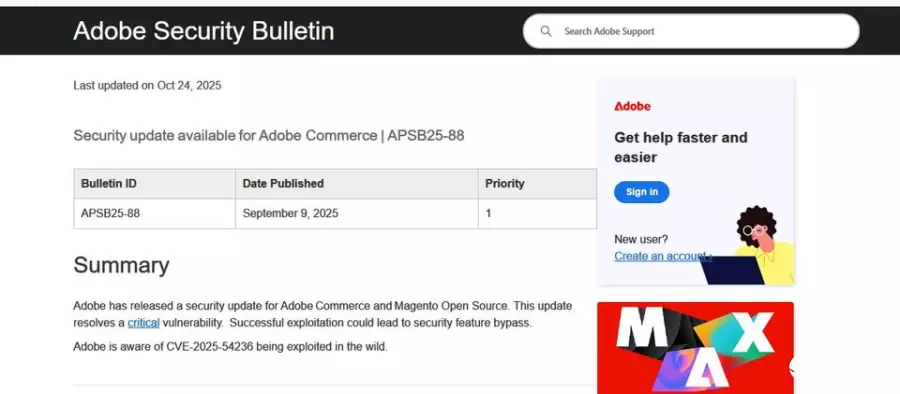

Adobe于9月9日披露SessionReaper,并指出这是安全功能绕过漏洞,上周他们更新公告内容,表示已掌握这项漏洞被利用的情况,并呼吁企业组织应以最优先的层级修补这项漏洞。Assetnote分析修补程序后指出,未经身份验证的攻击者,有机会用来发动远程程序代码执行(RCE)攻击。