安全企业Aikido Security发现NPM组件@vietmoney/react-big-calendar侦测到疑似Shai Hulud第三个变种的首起样本。研究人员表示,现阶段还未有明显扩散或大量受害迹象,比较像攻击者在公开组件库测试投放恶意载荷。

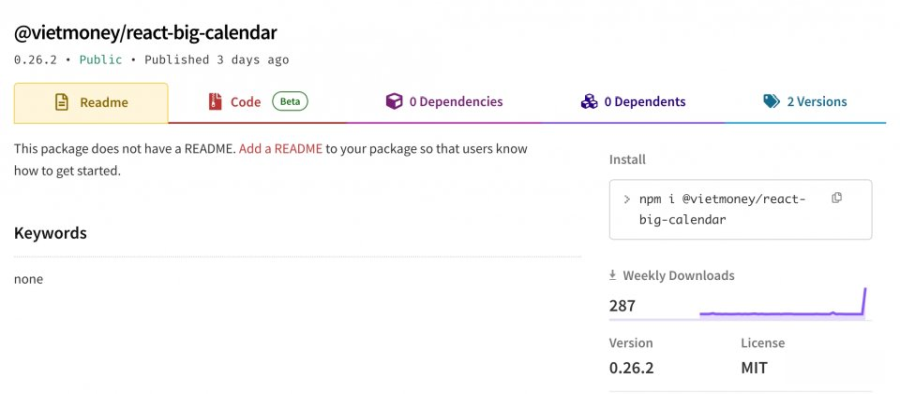

Shai Hulud第三波样本的程序代码差异显示其为重新混淆后的版本,而非在既有样本上直接修改。研究人员因此判断,这不像仿冒者拼凑的跟风攻击,更可能出自握有原始蠕虫程序代码的人。安全公司OX Security也在分析中提到,恶意程序出现在@vietmoney/react-big-calendar的0.26.2版本,并称其撰写报告时尚未看到外流数据出现在GitHub。

Shai Hulud新变种仍延续既有供应链恶意组件的典型路径,借由组件安装流程在开发者计算机或自动化构建环境执行,搜集环境变量与密钥,并尝试将数据外流到GitHub存储库,同时在特定条件下尝试发布组件。

就新变种的变更点,Aikido研究人员整理出多项可供识别的更新。首先,初始启动文件名改为bun_installer.js,主要载荷改为environment_source.js。其次,外流到GitHub时使用的存储库描述字符串改成Goldox-T3chs:OnlyHappyGirl,并把外流文件名改成较难以字符串比对拦截的形式,例如3nvir0nm3nt.json、cl0vd.json、c9nt3nts.json。

研究人员指出,攻击者疑似失手导致流程不一致,恶意程序会尝试抓取c0nt3nts.json,但实际写入时却存成c9nt3nts.json。该命名落差可能降低自动化外流流程的成功率,反而提供防御端一个更具体的追查线索。

此外,新变种在细节上微调执行流程,例如改善密钥扫描工具TruffleHog超过时的错误处理,并补上在Windows环境调用Bun发布组件的兼容性。同时,其搜集数据与写入文件的顺序被重新排列,研究人员认为,攻击者仍在迭代其外流渠道。由于事件仍在发展,安全公司将其视为测试或前哨,仍须持续关注是否出现后续扩散。