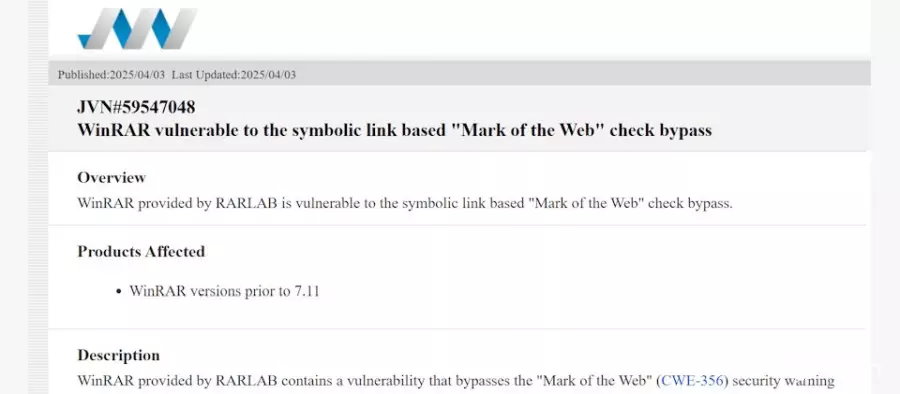

日本计算机紧急应变团队暨协调中心(JPCERT/CC)在其构建的JVN漏洞公告平台上,日前披露了一个位于WinRAR中的安全漏洞CVE-2025-31334,可绕过微软内置于Windows平台上的Mark of the Web(MoTW)安全机制,让用户无意间执行恶意程序。

WinRAR是由RARLAB所开发的压缩及解压缩软件,用来处理各种压缩文件格式,特别是.rar与.zip。MoTW则是Windows用来标记自网络下载文件的安全功能,当用户企图打开具备MoTW标记的文件时,Windows即会跳出警告,提供用户该文件来自网络,可能存在着风险。

而由日本安全企业Mitsui Bussan Secure Directions所发现的CVE-2025-31334漏洞,则能在打开指向一个执行文件的符号连接(Symbolic Link)时,绕过MoTW的警告功能。不过,在Windows的初始配置中,只有管理员才具备创建符号连接的权限。

该漏洞波及WinRAR 7.10及之前的版本,RARLAB也已在3月24日发布的WinRAR 7.11修补了该问题。