滥用Docker、Kubernetes等环境从事挖矿攻击的情况一直都存在,本周有研究人员披露新一波大规模行动。

云计算监控服务企业Datadog旗下的安全实验室发现,有人针对Docker引擎的API从事挖矿攻击,并横向移动到Docker Swarm、Kubernetes,以及其他能通过SSH访问的服务器。黑客将受害主机加入他们控制的Docker Swarm集群,并滥用Docker Swarm的编排(orchestration)功能进行C2通信。

除此之外,这些黑客也滥用Docker Hub,并上传大量恶意镜像文件。根据有效酬载其中写死的文件系统路径,研究人员推测,对方还运用云计算IDE环境GitHub Codespaces的运算基础架构。

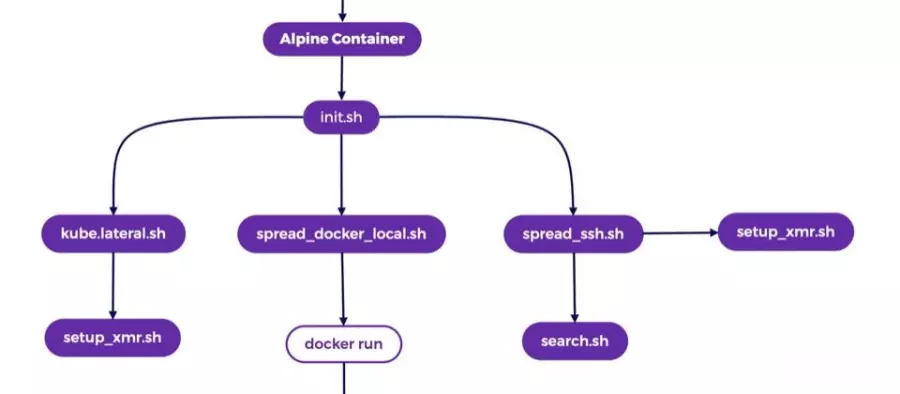

攻击者起初锁定暴露在网际网络上的Docker API端点,在未经身份验证的情况下执行恶意命令,过程中,也通过已经受害的节点执行masscan、zgrab等网络扫描工具来寻找目标,随后滥用Docker的API植入Alpine容器,执行后续的攻击流程。

恶意软件会先检查目前环境是否具备特定的数据传输工具,以及执行的权限是否为root,完成后就会从GitHub取得挖矿软件XMRig安装脚本,并搭配特定用户字符串进行部署。

值得留意的是,攻击者为了隐匿相关处理程序,从C2下载Linux对象共享文件的处理程序隐藏工具,并借由动态连接器劫持手法,将其设置为符合特定条件才动作的模式,例如,只要有执行文件启动,就会触发这项工具运行。

上述攻击行动完成后,黑客还会进一步横向移动。他们运用kube.lateral.sh、spread_docker_local.sh、spread_ssh.sh等三种脚本来进行,这些分别针对Kubernetes、Docker端点,以及SSH服务器而来。