代号TigerJack的攻击者自2025年初以来,通过多个发布者账号在VS Code与OpenVSX插件市场上架至少11款恶意插件,表面上功能完整可用,实际同时执行程序代码窃取、加密货币挖矿与远程控制等行为。安全公司Koi研究人员指出,两款安装数最高的插件在微软市场已累积安装超过1.7万次。

TigerJack这波攻击行动采真实功能包装恶意程序的策略,插件宣称提供程序开发效率与格式整理等常见功能,安装后确实能在IDE内正常运行,降低用户戒心。研究人员指出,C++ Playground会在启动时监看C++文件变更,延迟极短以免影响体验,却能在背景持续将完整源码打包上传至外部服务器,相当于外流开发者的算法与商业机密。HTTP Format则借由内置云计算矿工服务凭证与API调用,让被感染计算机在开发工作同时进行挖矿。

攻击者还在多个插件中植入远程程序代码执行后门,固定间隔连接下载并以动态方式执行外部指令,无需更新插件就能更换酬载。这使得威胁从单次数据外流或资源滥用,升级为可持续控制环境的渠道,风险涵盖凭证窃取、投放新型恶意程序、在企业网络内横向移动,甚至在源码中植入隐蔽修改。

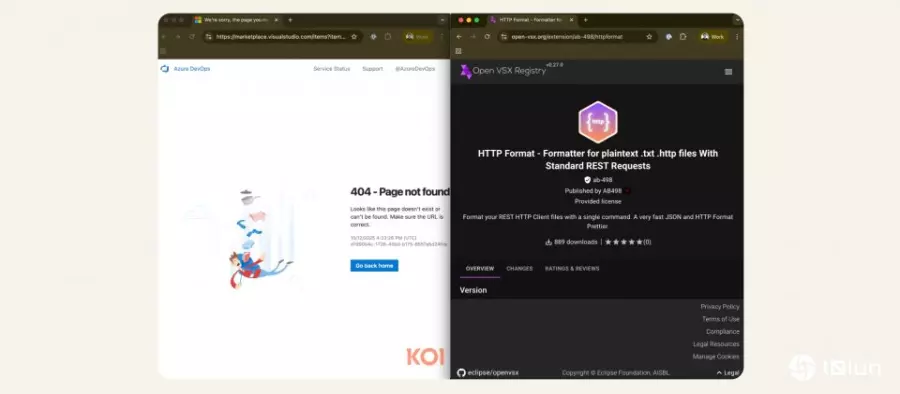

TigerJack采多账号同步操作,包含ab-498、498与498-00等名义,并以GitHub项目与详尽功能叙述包装,提高审核与用户信任。研究也观察到先上架干净版本累积安装量与评价,再推送含恶意功能更新的手法,等受害范围成形后再扩散到其他市场。实务上,该策略会让侦测与下架变成事后补救,用户要是未接获明确警示,难以回顾并意识到过去数月间,程序代码与环境已遭长期监控或滥用。

市场端的防护与通报同样受查看。微软虽已将相关插件下架,但研究人员质疑缺乏对既有安装者的主动通知与修复指引,让风险在末端持续存在。另一方面,OpenVSX身为VS Code兼容IDE的重要来源,一旦侦测与审核机制相对宽松,便给了攻击者者更长的活动空窗。再加上攻击者能以新账号反复重发,仅靠单一市场下架难以遏止恶意插件持续流通。

插件可用并不代表可信,下载数、评价与功能完整度都可能成为社交工程的包装。企业与个人要是采用VS Code兼容生态,研究人员建议,至少应创建插件资产清单与可追溯性,遇到被下架或移除公告时能迅速盘点受影响环境与项目,并评估是否需要替换工作站、调整凭证与密钥,以及查看近期提交的源码是否存在可疑修改。