有许多组织运用无服务器(Serverless)的运算服务,部分黑客也盯上这类服务并用于攻击行动,例如,2022年安全企业Cado Security披露名为Denonia的恶意软件,黑客就是针对名为AWS无服务器服务Lambda下手,部署挖矿软件牟利,如今又有滥用这项服务的安全事故传出。

例如,由黑客组织CL-STA-1020发起的攻击行动,就是这样的例子。披露此事的安全企业Palo Alto Networks指出,他们从2024年底关注这些黑客的活动,对方的攻击目标是东南亚政府机关,目的是收集敏感资讯,特别是关于关税与贸易争端的数据。

在这波攻击活动里,黑客运用名为HazyBeacon的后门程序引起Palo Alto Networks的注意,因为该后门程序滥用AWS Lambda的函数URL功能创建C2通信。此功能的主要用途,是让用户能直接通过HTTPS调用无服务器运算的功能,一旦攻击者滥用这种合法功能,就能创建具备可靠、可延伸的信道,但难以发现相关恶意行为。

不过,这种滥用AWS Lambda函数URL功能的手法,并非CL-STA-1020独有。例如,今年6月,安全企业Trellix披露APT黑客的恶意软件攻击行动OneClik。

AWS于2022年为Lambda提供函数URL的功能,目的是提供用户配置用于Lambda功能的专属HTTPS端点,一旦设为这种端点,就可以直接使用标准的网页请求调用相关功能,而无需配置复杂的API网关。

在恶意软件HazyBeacon的攻击行动里,黑客在渗透阶段,多半使用合法的服务,达到掩盖非法行为的目的,其中包含了Google Drive、Dropbox等知名的云计算文件共享服务,目的是外流从受害计算机窃得的文件。

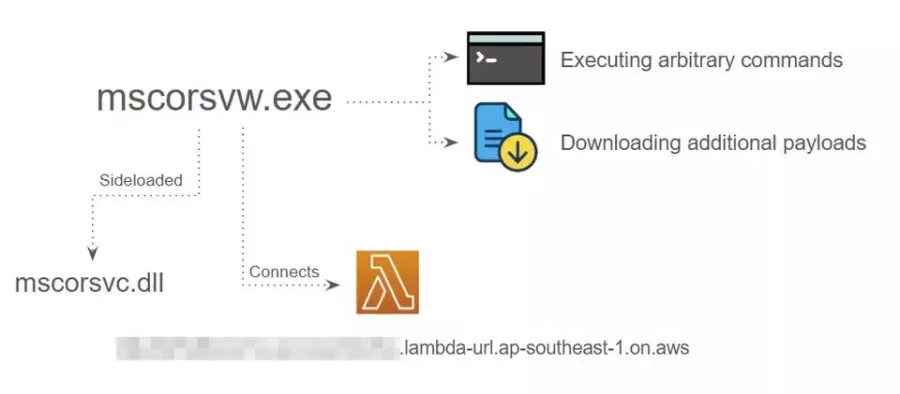

究竟这个后门程序如何入侵受害计算机,Palo Alto Networks并未提及,但他们看到黑客通过DLL侧载手法加载后门,作案的工具包含恶意DLL文件mscorsvc.dll,以及公用程序mscorsvw.exe。一旦该公用程序被注册的Windows服务触发,就会加载恶意DLL文件,并连上黑客控制的AWS Lambda函数URL。