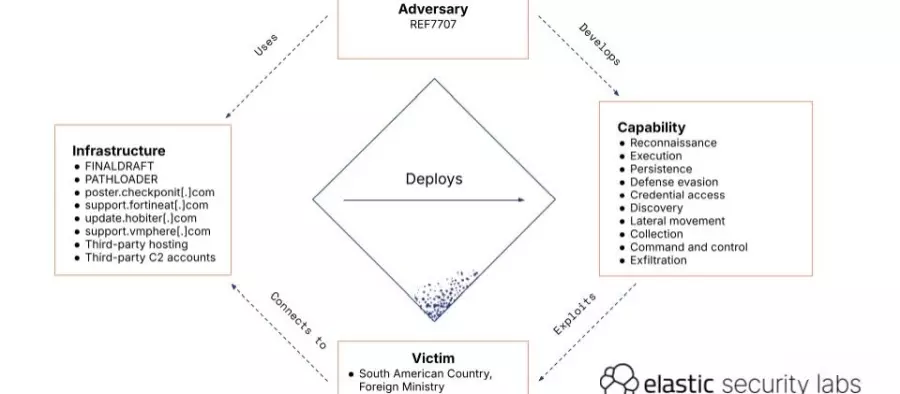

数据搜索及分析企业Elastic旗下的安全实验室指出,他们在去年11月下旬,发现针对南美国家外交部而来的攻击行动Ref7707,黑客运用恶意软件FinalDraft、GuidLoader、PathLoader,搭配不寻常的寄生攻击(LOLBin)攻击手法,并重度使用云计算及第三方服务架设C2。

究竟攻击者如何入侵受害的外交单位?研究人员并未说明,但他们提及黑客利用Windows组件certutil进行寄生攻击,从远程服务器下载作案工具,但特别的是,这个托管相关文件的服务器,竟位于受害组织的内部环境,而非位于网际网络。

另一个遭利用的组件是WinrsHost.exe,此为Windows远程管理系统的Shell插件程序,根据黑客使用这项工具从未知来源下载文件,研究人员指出这代表黑客已事先取得有效网络帐密数据,并用于在已遭到入侵的主机进行横向移动。但这些帐密数据从何而来?很有可能是来自前述存放可疑文件的网页服务器。

攻击者于受害计算机下载fontdrvhost.exe、fontdrvhost.rar、config.ini、wmsetup.log等工具,然后进行横向移动,而公用点就是都是使用本机的管理员账号进行。

一旦成功下载这些文件,黑客就会执行fontdrvhost.exe,此执行文件实际上是Windows内置的调试工具CDB.exe,攻击者将其滥用于执行config.ini挟带的Shell Code,将其处理程序注入小画家mspaint.exe并于内存内执行,而这组Shell Code就是恶意程序FinalDraft。

研究人员指出,FinalDraft是全功能的远程管理工具,并能搭配附加模块增加功能,而特别的是,攻击者创建C2通信的渠道,是滥用微软的Graph API来进行,使得相关攻击流量都通过微软的基础架构,而能回避网络入侵侦测。

在其中6台计算机上,研究人员看到黑客以services.exe的子处理程序执行恶意程序PathLoader。而对于黑客传播PathLoader、GuidLoader的目的,都是用来下载、执行于内存内运行的Shell Code。

Elastic针对上述恶意程序进行追查,结果发现这些黑客不只针对Windows计算机打造FinalDraft,也着手开发Linux版本。