去年7月底安全企业VulnCheck披露一批可被用于作为初始入侵渠道的漏洞,其中一个存在于合勤科技(ZyxelCommunications)CPE通信设备的漏洞CVE-2024-40891,引起安全企业GreyNoise的注意,因为这项漏洞迄今并未得到修补,也没有公开相关细节,但他们近期发现有人将其用于传播僵尸网络Mirai变种的情况。对此,我们也向合勤科技的关系企业兆勤科技(Zyxel Networks)询问此事,该公司初步表示,此批受影响的设备生命周期已经结束(EOL)多年,现行产品线不受影响。

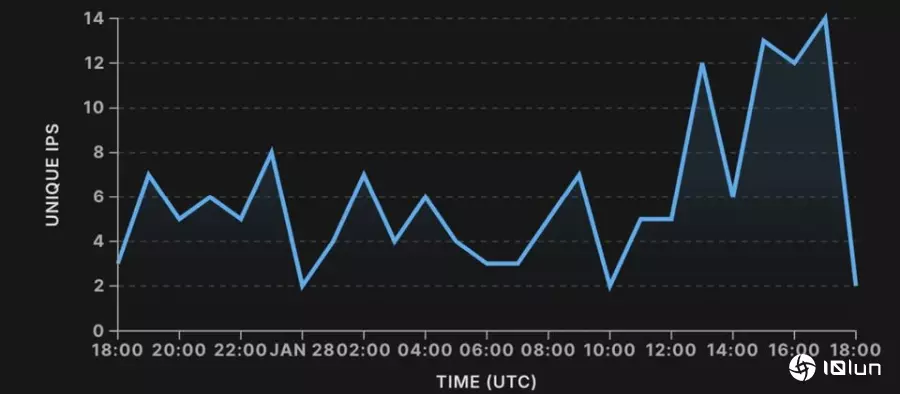

针对这起攻击行动发现的过程,GreyNoise安全研究暨侦测工程资深经理Glenn Thorpe表示,他们最初在1月21日发现这项漏洞被积极利用的现象,攻击者利用这项重大层级的命令注入漏洞,针对合勤旗下的CPE系列网络设备发动攻击,从而在这些设备执行任意命令,从而完全渗透系统、数据泄露,或是入侵网络环境。GreyNoise研究团队通过物联网设备搜索引擎Censys寻找曝险设备,结果他们找到超过1,500台合勤设备,这些设备大部分位于菲律宾,但土耳其、英国、法国也有设备曝险。

对于这项弱点的披露,Glenn Thorpe提及这项弱点起初并未登记CVE编号,去年VulnCheck首度公布时,他们是以Zyxel CPE Telnet Command Injection表示这项弱点,直到两家安全企业合作调查攻击事故,才确认GreyNoise观察到的攻击流量就是利用这项漏洞。由于已出现数量庞大的攻击行动,两家安全企业决定在没有与合勤进行协调之下公开此事。

针对攻击行动的调查,Glenn Thorpe表示他们根据攻击来源IP地址进行比对,确认是其中一种近期出现的Mirai变种,部分版本的僵尸网络病毒会利用CVE-2024-40891来入侵设备。