以往黑客打造恶意浏览器组件从事攻击行动的情况,不少是架设钓渔网站来引诱用户安装,但如今有人成功将这类恶意软件放上浏览器开发商的延伸组件市场,使得这种安装来源的信任机制受到挑战。

例如,最近安全企业Koi Security披露同时针对Chrome与Edge用户而来的攻击行动RedDirection,就是这样的例子。因为浏览器的延伸组件市场Chrome Web Store、Microsoft Edge Addons,竟然存在18个恶意组件,总共情染超过230万个用户。这些组件伪装成常见的生产力及娱乐工具,涵盖Emoji符号键盘、天气预报、视频速度控制器、音量放大工具、供Discord或抖音(TikTok)使用的VPN代理服务器、YouTube解锁工具等,所有的组件都具备开发者宣称的功能,但同时也监控浏览器活动并劫持部分功能。

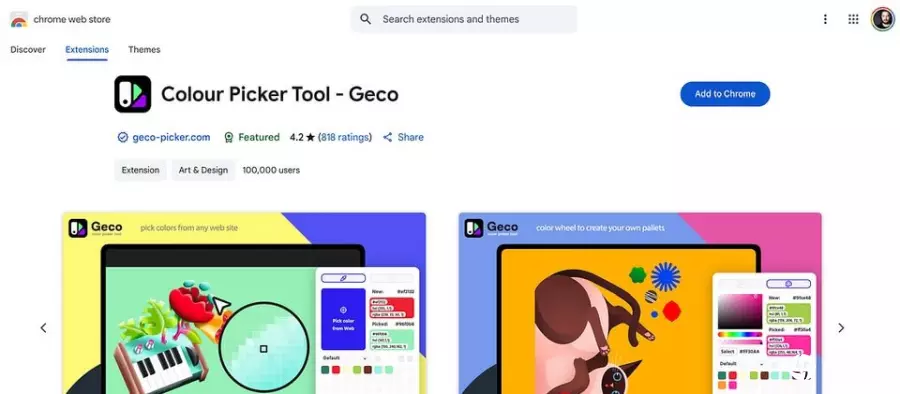

值得留意的是,其中部分延伸组件甚至取得市场通过验证的状态,甚至被列为精选组件。根据Koi Security公司的调查,所有的组件都是使用独立的C2子域名,看起来好像由不同的人马经营,但实际上都是源自相同的攻击基础设施。

再者,这些延伸组件并非一开始上架就带有恶意内容,而是在特定版本更新引入有问题的功能,在导入恶意功能之前,它们的程序代码基础(Codebase)相当干净,有的已经上架多年,后续才被用于攻击。

究竟这些组件有那些恶意行为?组件会劫持每个分页的更新内容,截取用户正在浏览的网页URL,并发送到远程的服务器,再从C2取得重定向的网址。

Koi Security也提及可能会出现的攻击场景,其中一种是用户收到Zoom会议邀请,并点击连接,此时恶意组件就可能从中拦截,在用户参与会议之前重定向特定网站,要求下载重要的Zoom更新,才能正常参与会议。但若是用户照做,就会在计算机植入其他恶意软件,使得攻击者能进一步控制受害计算机。

但这类攻击行动,并非只针对Chromium为基础打造的浏览器而来。一周前,Koi Security发现锁定Firefox用户的攻击行动FoxyWallet,黑客于Firefox Browser Add-ons市场上架45款有问题的组件(附加组件),它们假冒成常见的加密货币钱包工具,一旦用户不慎安装,恶意组件就会无声无息地挖掘与钱包有关的机密敏感资讯,导致用户蒙受损失。