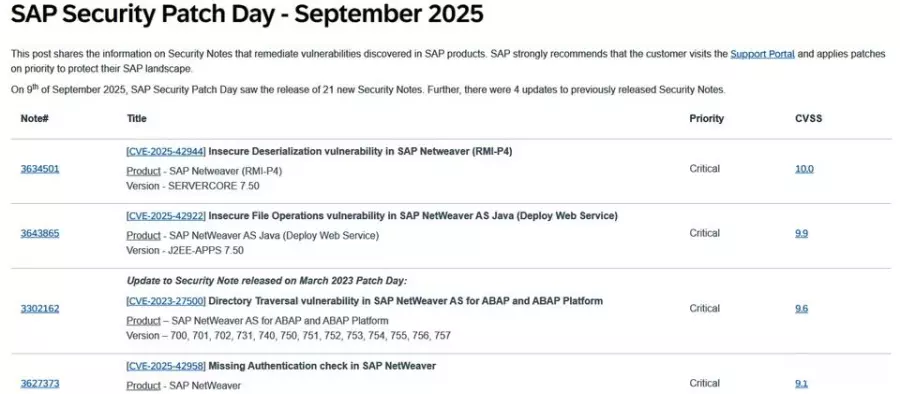

9月9日SAP发布本月例行更新(Security Patch Day),总共修补21项安全漏洞(上个月是15个),值得留意的是,其中包含3个危险程度达到重大层级的漏洞,其中1个达到满分(10分)、1个接近满分,相当危险。

上述重大层级漏洞其中最危险的是CVE-2025-42944,此为NetWeaver反串行化漏洞,攻击者可在未经授权的情况下,通过特定的公开连接端口发送恶意酬载,而有机会借由RMI-P4模块触发漏洞,CVSS风险达到10分。一旦不受信任的Java对象面临反串行化处理,就有可能用于执行任意操作系统的命令,严重危害应用系统的机密性、完整性、可用性。长期解析SAP每月例行更新的安全企业Onapsis指出,攻击者若是成功利用,就有可能完全入侵整个应用程序;若暂时无法套用修补程序,IT人员应管制P4连接端口应对。

另一个风险接近满分的漏洞是CVE-2025-42922,存在于NetWeaver AS Java,攻击者取得非管理员的用户身份,在通过身份验证的情况下,可借存在特定服务的弱点而上传任意文件,有可能完全入侵系统,严重破坏安全,风险值为9.9。

第3个重大漏洞CVE-2025-42958,为NetWeaver缺乏身份验证检查造成的弱点,影响执行在IBM i系列操作系统的NetWeaver,具有高权限的用户,能在未经授权的情况下访问管理员或特权功能,而能对于敏感资讯进行读取、修改,或是删除,风险值为9.1。

这次SAP也对2023年3月披露的CVE-2023-27500更新公告内容,此漏洞存在于NetWeaver AS for ABAP及ABAP平台,风险值为9.6。不过,非SAP用户无法得知该公司补充说明的资讯,而根据安全企业Onapsis的透露,主要是添加修正版的指引。