台湾计算机大厂华硕(ASUS)遭遇勒索软件集团Everest Ransomware Group的攻击,他们在暗网宣布其据称窃取了华硕“超过1TB数据库”(包含相机源码)。而随着黑客发布的证据显示,受害范围恐引发台湾手机产业链的信任危机。

Everest集团在暗网(Dark Web)的泄密网站上,不仅仅是挂出勒索消息,更发布了7张极具杀伤力的截屏,证明他们掌握了华硕手机研发的最核心机密。

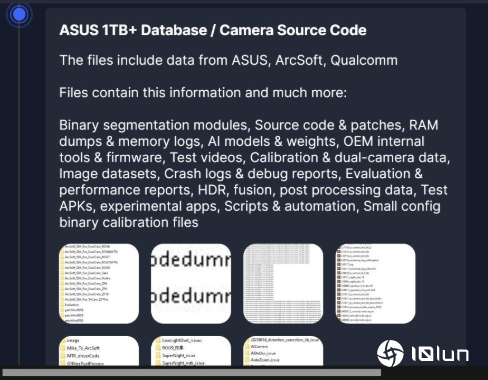

根据安全专家对截屏的逐一分析,这1TB数据的内容令人触目惊心:

项目代号全曝光:

文件夹名称直接以城市命名,如Chicago(芝加哥)、Toronto(多伦多),这通常是华硕内部针对不同旗舰机型(如ROG Phone系列或Zenfone系列)的研发代号。

截屏中明确出现了ROG5、ROG6、ROG7以及最新的ZF(Zenfone)系列的SDK(软件开发组件)路径。

核心源码(Source Code)外流:

不同于一般黑客窃取数据库(Database),这次流出的是.cpp(C++源码)与.h(标头文件)。

这意味着黑客拿到了“食谱”,而非“成品”。他们可以查看每一行程序代码是如何撰写、如何调用硬件指令。

高机密敏感测试数据:

包含原始RAM dump(内存倾印):这是开发过程中系统崩溃或测试时的内存快照,往往包含当时运行的解密密钥或敏感参数。

程序崩溃记录(Crash Logs)与调试日志(Debug Logs):这些文件不仅暴露了系统的不稳定点,更直接指出了系统的脆弱环节(Vulnerabilities),是黑客寻找漏洞的藏宝图。

这起事件最棘手之处,在于受害者不只华硕一家。从截屏中可见,大量文件涉及了华硕的技术合作伙伴,如果截屏内容为真,则形成了“供应链连锁破口”。

ArcSoft(虹软科技):

作为全球顶尖的算法供应商,ArcSoft的技术被广泛用于Android旗舰机。截屏中出现标记“ArcSoft”的协作开发记录,意味着虹软提供给华硕的私有SDK程序代码可能已外流。

Qualcomm(高通):

文件中发现针对高通芯片的CDSP(Compute DSP)测试工具与专属修补软件。这属于高通的高度机密,通常需签署严格的NDA(保密协议)才能取得。

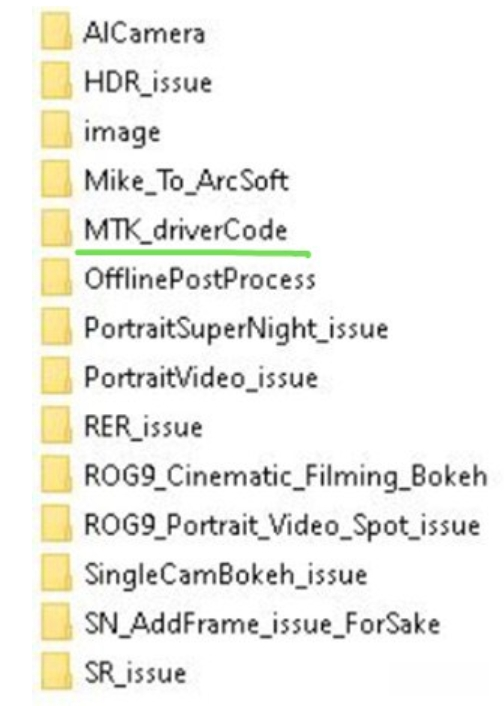

MediaTek(联发科):

部分文件名直接提及“MTK”代号,显示华硕在使用联发科芯片开发手机时的底层调校参数也遭窃。

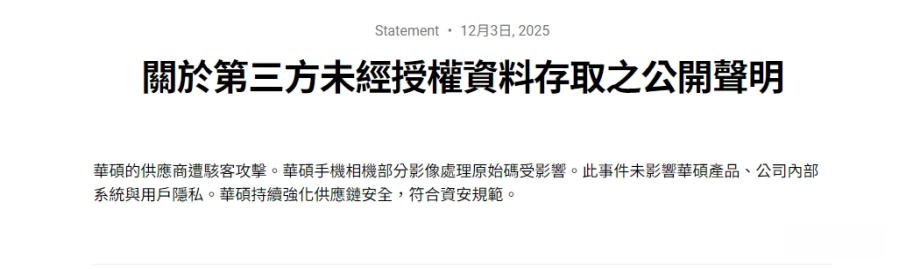

华硕官方回应:华硕发布声明定调为“供应商遭黑”。

“本公司针对供应商安全事件说明如下:经查证,系供应商之工厂端遭黑客攻击,导致部分旧款手机及研发中之相机形象处理源码受影响。本公司核心安全系统、产品运行及用户隐私数据均未受损,已要求供应商强化防护。”

虽然华硕试图筑起防火墙,将责任归咎于供应商,但科技业分析师认为这无法平息疑虑,毕竟即便程序代码来自供应商,但集成进手机的是华硕。源码外流代表华硕手机的“大门构造图”被公开,黑客不需要攻破华硕服务器,只需针对手机弱点攻击即可。而对于高通、虹软等合作伙伴而言,将最高机密的调试工具交给华硕(或其代工厂),却遭到外流,未来恐影响华硕取得最新技术支持的优先权。