本月10日数字工作流程管理解决方案企业ServiceNow公布重大层级的输入验证漏洞CVE-2024-4879,并提供更新软件进行修补。

隔日通报此事的安全企业Assetnote公布相关细节,并指出这项漏洞相当严重,但攻击者若是串联另一个重大层级的输入验证漏洞CVE-2024-5217,以及中度风险的敏感文件读取漏洞CVE-2024-5178(编按:这两个漏洞也同样在10日被修补),就有机会访问数据库。这些细节公布后,很快就出相关攻击行动。

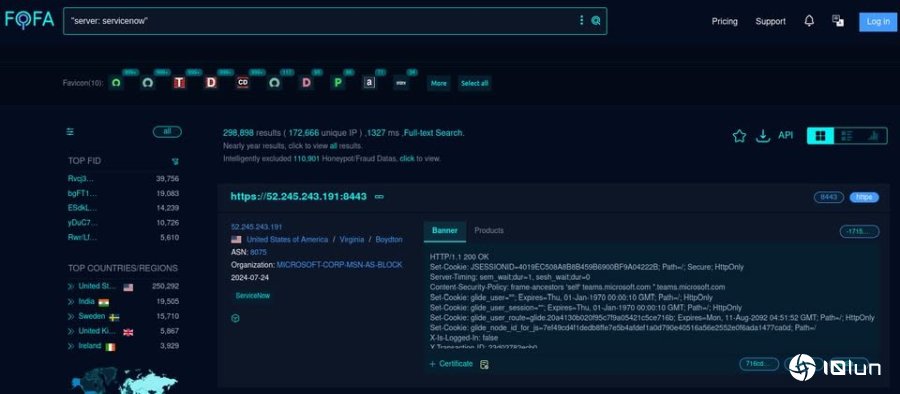

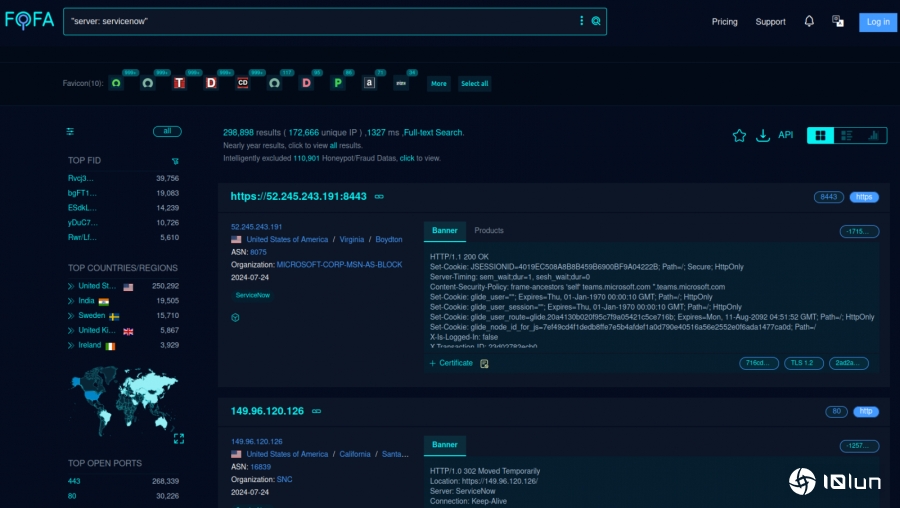

安全企业Resecurity指出,在Assetnote公布漏洞细节不久,他们就发现有多个黑客组织开始尝试扫描尚未修补上述漏洞的ServiceNow平台,根据物联网搜索引擎FOFA的搜索结果,约有30万台ServiceNow主机有可能会被远程探测,其中又以美国超过29万台数量最多,印度、瑞士居次,分别有1.9万、1.5万台,英国、爱尔兰分别有5,867台、3,929台。

从产业类别看来,能源产业、数据中心、中东政府组织、软件开发企业是对方偏好的攻击目标。

值得留意的是,CVE-2024-4879、CVE-2024-5217本身就已经相当严重,CVSS风险评分皆达到9.8分,一旦遭到利用,攻击者就有机会远程执行任意程序代码(RCE)。

研究人员指出,上述3项漏洞黑客最积极利用的是CVE-2024-4879,根据他们的探测,攻击者在试图利用漏洞前,会确认受害主机是否暴露有关风险,然后注入有效酬载,用来确认特定乘法算式的结果来进行回应。

接着,对方植入第二阶段恶意程序,来检查能否访问数据库的内容。一旦成功利用漏洞,受害主机就会回传数据库的有详细资讯。最终,黑客将能转储用户的名单,并从受害主机外流用户名单,以及受害主机的中继数据,而有可能导致帐密数据外流。

根据研究人员的分析,虽然大部分的数据都通过复杂的散列算法处理,而并未被黑客利用,但他们认为,少部分曝光的数据就可能有助于黑客从事侦察。