微软宣布,今年7月将强制Azure用户激活多因素验证(multi-factor authentication,MFA),提供多一层安全防护,不过Azure托管的应用和服务不在此列。

微软表示,现在已经很多云计算服务使用MFA,要求用户提供2种以上的身份凭证作为访问服务或资源时的验证。根据微软自家报告,99.9%的被黑账号未激活MFA,报告也发现,MFA可阻挡99.2%的账号黑人,是最有效的安全措施之一。疫情后混合办公的作业形态普及,远程攻击安全风险升高,MFA能减少公司网络资源遭不明人士访问的风险,能降低账号被黑及公司数据外泄风险,此外,还能协助公司满足多种安全标准与法规要求,像是“支付卡产业数据安全标准”(PCI DSS)、健康保险可移植性和责任法案(HIPAA)、欧盟一般数据保护规则(GDPR)及美国国家标准技术局(NIST)等。微软去年11月公布的安全未来计划(Secure Future Initiative)三项工程革新之一,即在租户层部署新式身份防护和MFA。

从2024年7月起,Azure将渐进推动这项政策,以减少对用户的冲击。微软会先从Azure portal开始要求,之后渐次推广到CLI、PowerShell及Terraform。

但这项政策不会主动适用Azure上托管的App、网站或服务,会由其管理决定验证政策。此外,服务用于自动化的服务主体(service principal)对象、托管身份、作业负载身份和类似的token-based账号也会排除在外,但微软还是会针对紧急情况如Break-glass账号(紧急情况使用的特权账号)等搜集用户意见。MFA并没有opt-out的选项,但若是用户真的没法使用,微软还是可能允许例外,不过细节要等微软之后正式通知。

微软之后将通过正式电子邮件和通知预先告知。最早强制激活MFA的Azure portal,必要时也可能多给一些时间,但微软仍呼吁管理员及用户尽早行动,通过MFA精灵的协助激活MFA。

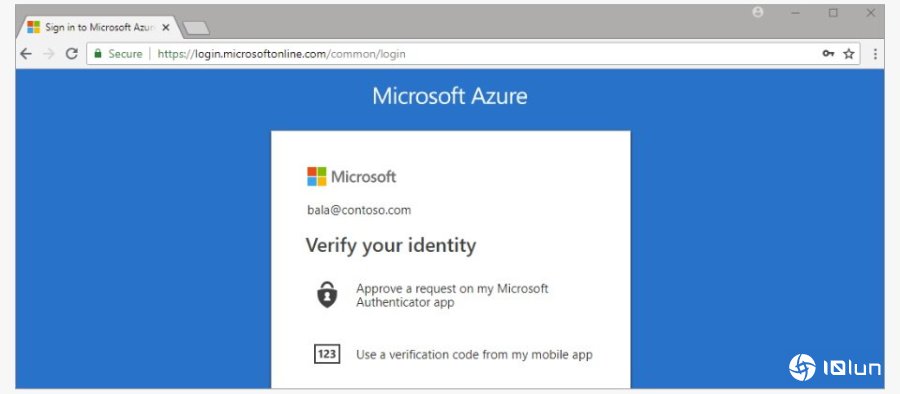

现在Entra ID(原Azure AD)已支持多种MFA方法,包括使用Microsoft Authenticator App、短信、电话、或硬件密钥,供用户选择偏好的方式。管理员也可利用Entra ID条件访问政策调整,要根据何种信号,如用户地点、设备、角色或风险层级来激活MFA,并建议管理员现在先检查开发用的Entra ID及访问Azure Resource Manager的API,必要时也了解如何将用户身份变更为服务主体及托管身份。